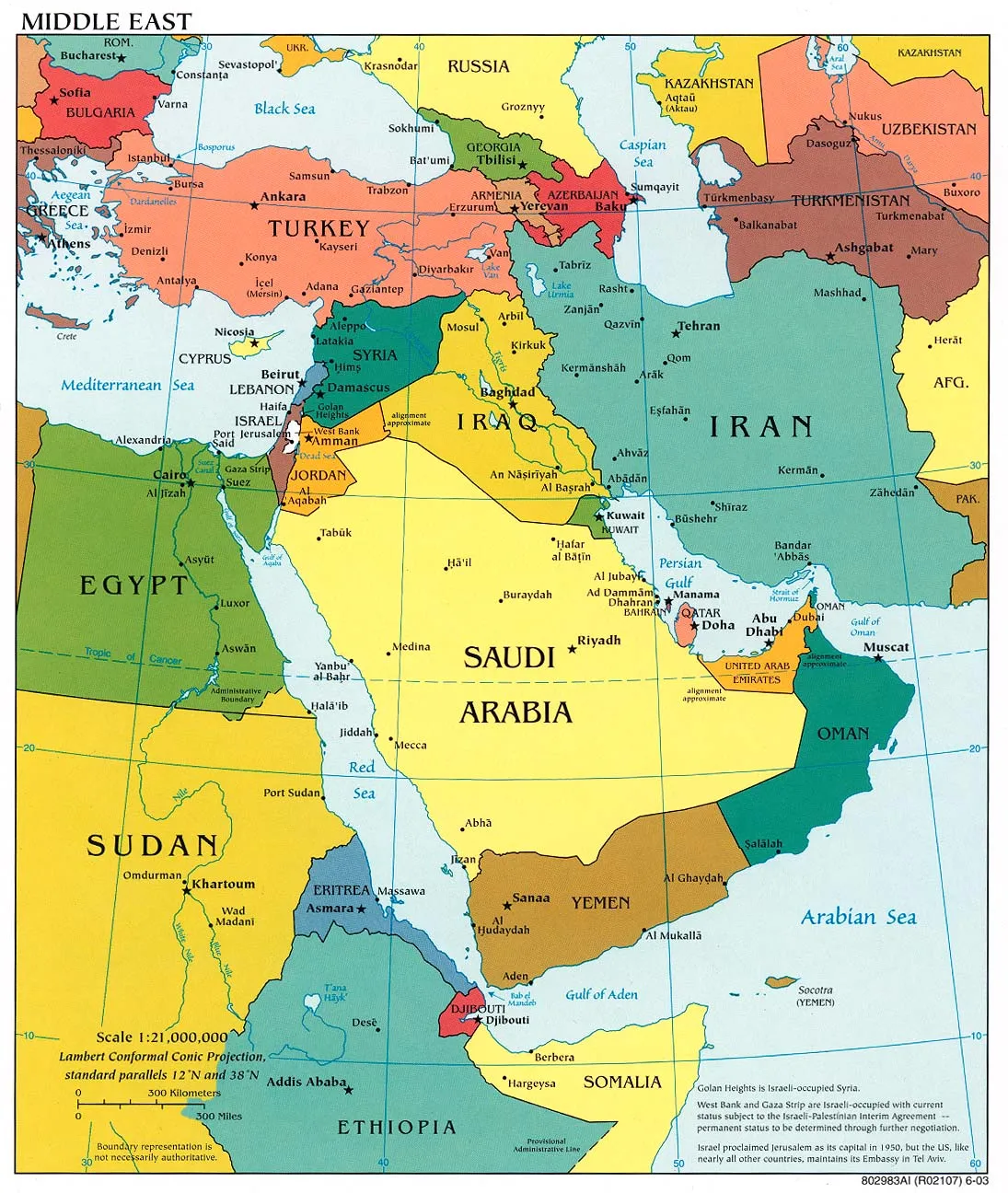

کمپین DUNEQUIXOTE کشورهای خاورمیانه را با یک Backdoor پیچیده هدف قرار میدهد

اخبار داغ فناوری اطلاعات و امنیت شبکه

مهاجان سایبری، نهادهای دولتی در خاورمیانه را با یک backdoor جدید به نام CR4T به عنوان بخشی از عملیاتی که تحت عنوان DuneQuixote دنبال میشود، هدف قرار میدهند.

محققان کسپرسکی کمپین DuneQuixote را در فوریه 2024 کشف کردند، اما معتقدند این حملات ممکن است از سال ٢٠٢٣ فعال بوده باشد.

کسپرسکی بیش از ٣٠ نمونه دراپر DuneQuixote را که در این کمپین استفاده شده بود، کشف کرد. کارشناسان دو نسخه از دراپر (Dropper) را شناسایی کردند، که شامل دراپرهای معمولی (به شکل یک فایل اجرایی یا DLL) و فایلهای نصب کننده دستکاری شده برای ابزار قانونی به نام "Total Commander" میباشد.

دراپرها برای دانلود یک backdoor با نام "CR4T" استفاده شدهاند. کارشناسان تنها دو ایمپلنت CR4T را شناسایی کردند، اما آنها وجود بسیاری از انواع دیگر را که ممکن است بدافزاری کاملا متفاوت باشند، رد نکردهاند.

عوامل تهدید پشت کمپین DuneQuixote اقداماتی را برای جلوگیری از جمعآوری و تجزیه و تحلیل ایمپلنتها از طریق اجرای روشهای فرار عملی و با طراحیهای بسیار خوب، انجام دادهاند.

دراپر به یک command-and-control تعبیه شده (C2) متصل میشود، که آدرس آن در کد مخرب رمزگذاری شده است و با استفاده از یک تکنیک منحصربه فرد برای جلوگیری از قرار گرفتن در معرض ابزارهای تجزیه و تحلیل بدافزار خودکار، رمزنگاری میشود.

تجزیه و تحلیل منتشر شده توسط Kaspersky میگوید: "دراپر اولیه یک فایل اجرایی ویندوز x64 است، اگرچه نسخههای DLL این بدافزار نیز وجود دارد که عملکرد مشابهی را به اشتراک میگذارند. این بدافزار در C/C++ بدون استفاده از لایبرری قالب استاندارد (STL) توسعهیافته است و بخشهای خاصی در اسمبلر خالص کدگذاری میشوند. سپس دراپر به رمزگشایی آدرس C2 میپردازد و از یک تکنیک منحصربه فرد طراحی شده برای جلوگیری از قرار گرفتن C2 در معرض سیستمهای تجزیه و تحلیل بدافزار خودکار استفاده میکند. اینروش ابتدا شامل بازیابی نام فایلی است که دراپر تحت آن اجرا شده است، سپس این نام فایل را با یکی از رشتههای کدگذاری شده از متون اسپانیایی پیوند میدهد. به دنبال این، دراپر، هش MD5 استرینگ پیوسته را محاسبه میکند، که سپس به عنوان کلیدی برای رمزگشایی استرینگ C2 استفاده میشود".

عوامل تهدید در این فانکشنها از استرینگهایی استفاده کردند که شامل گزیدههایی از اشعار اسپانیایی بود. استرینگها از یک نمونه به نمونه دیگر متفاوت است و امضای هر نمونه را تغییر میدهد تا از تشخیص آنها از طریق روشهای مرسوم جلوگیری شود. سپس، بعد از اجرای فانکشنهای گمراهکننده، بدافزار فریمورکی را برای فراخوانیهای API مورد نیاز میسازد. این فریمورک پر از فانکشنهای API ویندوز است که از طریق تکنیکهای مختلف resolve شده است.

دراپر هش MD5 استرینگ ترکیبی را محاسبه میکند و از آن به عنوان کلید رمزگشایی آدرس سرور C2 استفاده مینماید. سپس دراپر به سرور C2 متصل میشود و payload مرحله بعدی را دانلود میکند.

محققان متوجه شدند که payload فقط یک بار برای هر قربانی قابل دانلود است یا فقط برای مدت کوتاهی پس از انتشار نمونه بدافزار قابل دسترسی است، به همین دلیل، محققان نتوانستند بیشتر ایمپلنتهای payload را از سرورهای فعال C2 بدست آورند.

دراپر نصب کننده Total Commander طوری طراحی شده است که شبیه یک نصب کننده نرمافزار Total Commander واقعی باشد اما شامل اجزای مخرب اضافی است. این تغییرات امضای دیجیتال رسمی نصب کننده Total Commander را باطل میکند. این نسخه از دراپر، عملکرد اصلی دراپر اولیه را حفظ میکند، اما استرینگهای شعر اسپانیایی و فانکشنهای فریب را حذف نمیکند. علاوه بر این، اقدامات ضد تجزیه و تحلیل و بررسی برای جلوگیری از اتصال به منابع C2 را نیز شامل میشود.

کارشناسان همچنین یک نسخه Golang از ایمپلنت CR4T را مشاهده کردند که قابلیتهای مشابهی با نسخه C دارد. این مورد، شامل یک کنسول خط فرمان برای تعامل با دستگاه، فانکشنهای دانلود/آپلود فایل، و قابلیتهای اجرای فرمان است. قابل ذکر است که این بدافزار میتواند کارهای برنامهریزیشده را با استفاده از لایبرری Golang Go-ole ایجاد کند، که با Component Object Model (COM) ویندوز برای تعامل سرویس Task Scheduler ارتباط برقرار میکند.

بدافزار از طریق تکنیک هایجک آبجکتهای COM به ماندگاری و پایداری دست مییابد. این بدافزار از API تلگرام برای ارتباطات C2 استفاده میکند و اتصالات API عمومی Golang تلگرام را پیادهسازی میکند. لازم به توجه است که همه تعاملات مشابه نسخه C/C++ هستند.

این گزارش در انتها میگوید: "کمپین «DuneQuixote» با مجموعهای جالب از ابزارهایی که برای پنهان کاری و پایداری طراحی شدهاند، نهادها را در خاورمیانه هدف قرار میدهد. مهاجمان از طریق استقرار ایمپلنتها صرفا حاظهای و دراپرها که به عنوان نرمافزار قانونی ظاهر میشوند، با تقلید از نصبکننده Total Commander، تواناییها و تکنیکهای فرار از حد متوسط را از خود نشان میدهند. کشف هر دو نسخه C/C++ و Golang ایمپلنت CR4T، سازگاری و تدبیر عوامل تهدید پشت این کمپین را به نمایش میگذارد".

برچسب ها: Golang Go-ole, Component Object Model, Total Commander, DuneQuixote, CR4T, Cyber Attack, Implant, ایمپلنت, Middle East, String, استرینگ, com, دراپر, Function, فانکشن, Golang, Payload, Dropper, DLL, cybersecurity, malware, خاورمیانه, Telegram, جاسوسی سایبری, backdoor, بدافزار, امنیت سایبری, جنگ سایبری, تلگرام, حمله سایبری, news