هدفگیری نهادهای پرمخاطب در اروپا و آسیا توسط گروه APT جدید «ToddyCat»

اخبار داغ فناوری اطلاعات و امنیت شبکه

کسپرسکی جزئیات فعالیت ToddyCat، یک عامل نسبتاً جدید تهدید دائمی پیشرفته (ATP) را ارائه کرده است که بیش از یک سال و نیم است که نهادهای برجستهای در اروپا و آسیا را هدف قرار داده است.

گروه ToddyCat با تمرکز بر سازمانهای دولتی و نهادهای نظامی، از جمله پیمانکاران نظامی، عمدتاً با استفاده از backdoor سامورایی و تروجان نینجا، دو خانواده بدافزار ناشناخته قبلی که کنترل از راه دور سیستمهای آلوده را در اختیار مهاجمان قرار میدهند، خود را نشان دادهاند.

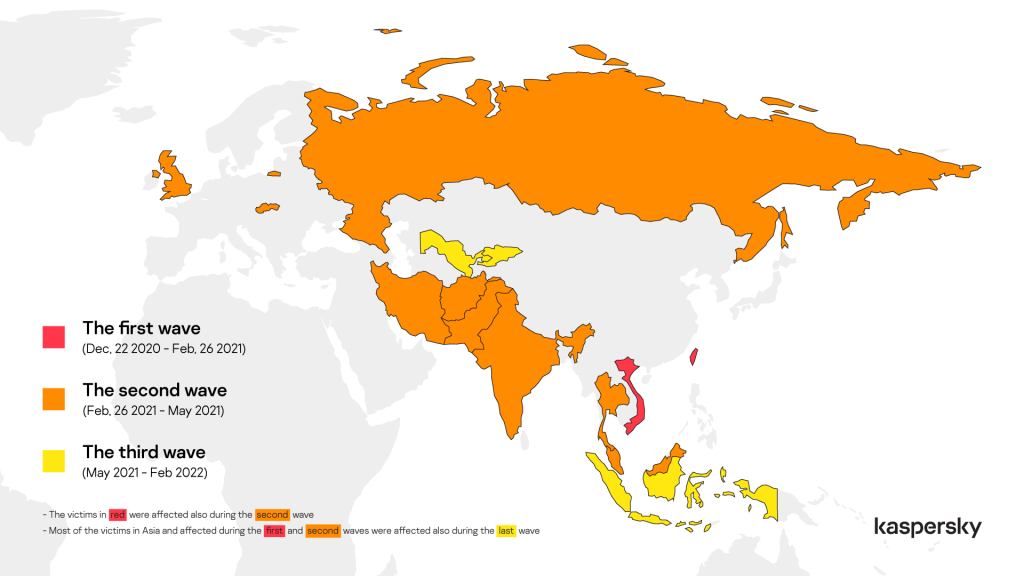

اولین حملات ToddyCat در دسامبر ۲۰۲۰ و زمانی که عامل تهدید عمدتاً روی سرورهای سه سازمان در تایوان و ویتنام متمرکز بود، مشاهده شد. با این حال، از اواخر فوریه ۲۰۲۱، این مهاجم شروع به هدف قرار دادن چندین سازمان در اروپا و آسیا کرد و از آسیبپذیری ProxyLogon Microsoft Exchange برای دسترسی اولیه سواستفاده کرد.

طبق گفته کسپرسکی، این گروه ممکن است بین دسامبر ۲۰۲۰ و فوریه ۲۰۲۱، با توجه به اینکه سرورهای Exchange را برای به خطر انداختن اولیه هدف قرار داده است، نیز از ProxyLogon سواستفاده کرده باشد. مهاجمان یک shell وب China Chopper را بر روی دستگاههای در معرض خطر مستقر میکردند.

پس از دستیابی به سرورهای آسیبپذیر Exchange سپس، ToddyCat از یک درب پشتی غیرفعال که از طریق پورتهای 80 و 443 ارتباط برقرار میکند و از اجرای کد پشتیبانی میکند یا همان Samurai استفاده میکند.

این بدافزار به لطف معماری مدولار خود، به مهاجمان اجازه میدهد تا از راه دور دستگاه آلوده را کنترل کنند، فایلها را استخراج کنند، اتصالات پراکسی را شروع کنند و به صورت جانبی حرکت کنند. این backdoor همچنین از مبهمسازی و تکنیکهای مختلف دیگر برای جلوگیری از امکان شناسایی و جلوگیری از تجزیه و تحلیل استفاده میکند.

در برخی موارد، backdoor برای راهاندازی نینجا، تروجانی که میتواند بخشی از یک جعبه ابزار ناشناخته پس از بهرهبرداری منحصر به فرد ToddyCat باشد، استفاده شده است. این بدافزار که مستقیماً در حافظه بارگذاری میشود، به نظر میرسد به عنوان یک ابزار مشارکتی که چندین مهاجم را قادر میسازد تا یک دستگاه را به طور همزمان کنترل کنند و از طیف گستردهای از دستورات پشتیبانی میکند، عمل مینماید.

بر اساس دستورالعملهای دریافتی، تهدید میتواند فرآیندهای در حال اجرا را شمارش و مدیریت کند، سیستم فایل را مدیریت کند، shell sessionها معکوس را شروع کند، کد را به فرآیندها تزریق کند، ماژولهای اضافی را بارگیری کند و عملکرد پروکسی را میسر کند. Ninja همچنین میتواند برای برقراری ارتباط از طریق چندین پروتکل پیکربندی شود و ویژگیهای مختلف ضد تشخیص را پک کند.

یکی دیگر از ویژگیهای جالب تروجان، ویژگی «زمان کاری» است که به مهاجمان اجازه میدهد آن را فقط در یک بازه زمانی خاص تنظیم کنند که به آن کمک میکند از شناسایی توسط راهحلهای مبتنی بر تحرکات در سیستم، جلوگیری کند.

کسپرسکی میگوید که تا به امروز کمپینهای ToddyCat متعددی را مشاهده کرده است و از سپتامبر ۲۰۲۱، مهاجمان سیستمهای دسکتاپ در آسیای مرکزی را با مجموعه جدیدی از لودرها برای تروجان Ninja هدف قرار دادهاند. اما فعالیت گروه همچنان ادامه دارد

در حالی که حملات اولیه ToddyCat نهادهای دولتی را در تایوان و ویتنام هدف قرار دادند، بعداً مشاهده شد که این گروه از آسیبپذیری ProxyLogon برای هدف قرار دادن نهادهایی در افغانستان، هند، اندونزی، ایران، قرقیزستان، مالزی، پاکستان، روسیه، اسلواکی، تایلند، بریتانیا، و ازبکستان بهره برده است.

اگرچه به نظر نمیرسد که با سایر گروههای APT مرتبط باشد، اما اهداف ToddyCat در کشورها و صنایعی هستند که معمولاً توسط گروههای چینی زبان هدف قرار میگیرند. علاوه بر این، کسپرسکی کشف کرد که یک APT چینی زبان با استفاده از backdoor به نام FunnyDream، سه سازمان را همزمان با ToddyCat به خطر انداخته است.

با این حال، کسپرسکی فعلاً نمیخواهد کلاسترهای ToddyCat و FunnyDream را با یکدیگر ادغام کند. زیرا عمدتاً با توجه به اهمیت بالای قربانیان، که بدون شک مورد توجه چندین APT هستند، اما همچنین به این دلیل که هیچ مدرکی وجود ندارد، خانوادههای بدافزار مورد استفاده توسط دو گروه در حال تعامل با یکدیگر هستند، قابل ادغام نیستند.

گروه ToddyCat یک گروه APT پیچیده است که از تکنیکهای متعددی برای جلوگیری از شناسایی استفاده میکند و در نتیجه مشخصات را به شکلی ایمن و فعال حفظ میکند.

مجموعه Kaspersky در نهایت گفت: "در طول بررسیهای خود، دهها نمونه را کشف کردیم، اما با وجود تعداد پروندهها و مدت زمان فعالیت آنها، نتوانستیم این حملات را به یک گروه شناخته شده نسبت دهیم. و همچنین اطلاعات فنی کمی در مورد عملیات وجود دارد که ما در اختیار نداریم. "

برچسب ها: FunnyDream, shell session, ProxyLogon Microsoft Exchange, تایوان, Remote Control, کنترل از راه دور, Ninja, نینجا, سامورایی, Samurai, ToddyCat, China Chopper web shell, Proxy, تهدید دائمی پیشرفته, ProxyLogon, Exchange ProxyLogon, Iran, Shell, Trojan, APT, Microsoft Exchange, cybersecurity, Kaspersky, پراکسی, ایران, malware, تروجان, Cyber Security, backdoor, بدافزار, امنیت سایبری, کسپرسکی, Cyber Attacks, حمله سایبری