بدافزار XorDdos، قدرتمند در حمله DDoS به دستگاههای لینوکس

اخبار داغ فناوری اطلاعات و امنیت شبکه

طی شش ماه گذشته، یک بدافزار مخفی و ماژولار لینوکس به نام XorDdos افزایش قابل توجه ۲۵۴ درصدی در فعالیت خود را نشان داده است.

چرا این بدافزار "XorDdos" نامگذاری شده است؟

در حین برقراری ارتباط با سرورهای C2، این بدافزار مخفی از رمزگذاری مبتنی بر XOR استفاده میکند و همچنین توسط عوامل تهدید در دستگاههای در معرض خطر برای راهاندازی حملات DDoS نیز استفاده میشود.

به همین دلیل است که این بدافزار مخفی و ماژولار لینوکس با نام "XorDdos" شناخته میشود و ظاهراً این بدافزار حداقل از سال ۲۰۱۴ فعال بوده است، اما مشخص نیست اولین بار چه زمانی کشف شده است.

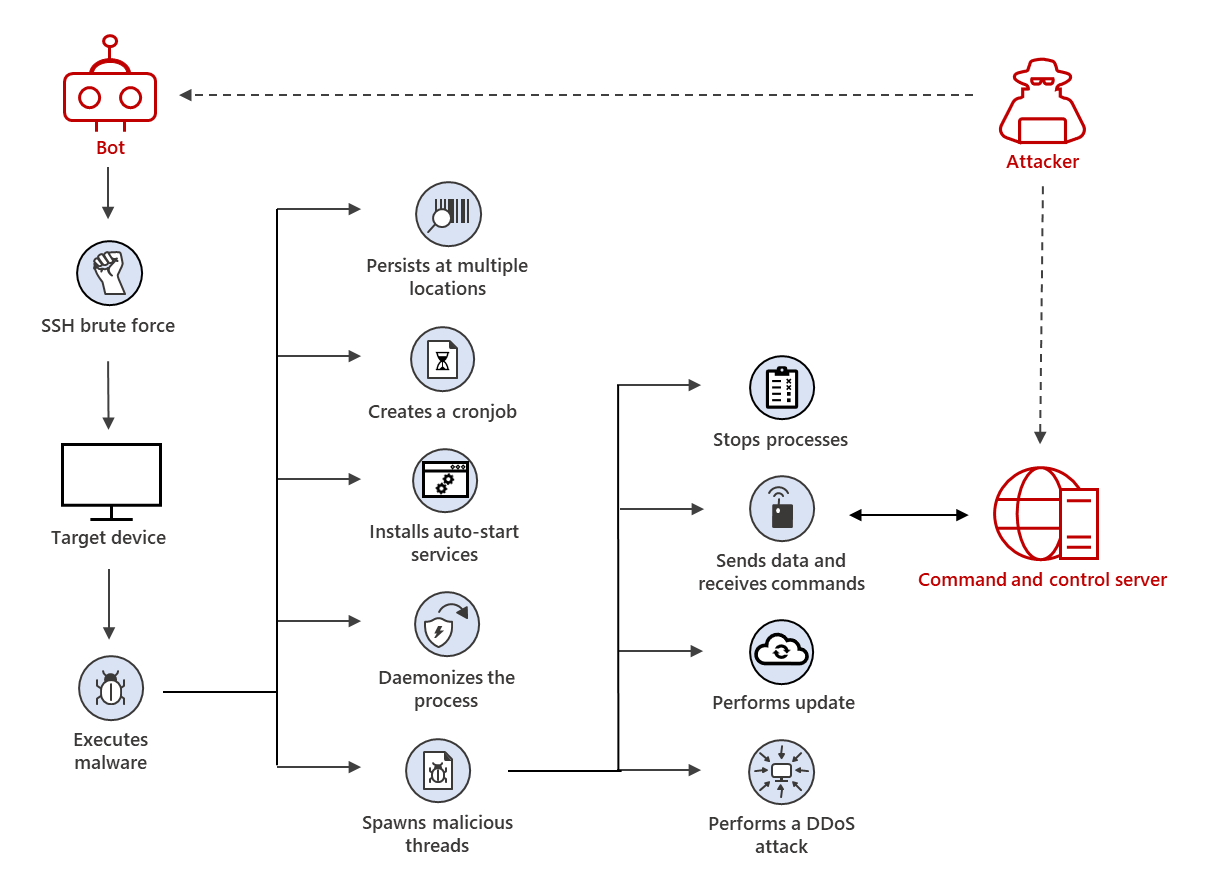

برای پنهان ماندن و حذف شدن سخت، باتنت احتمالاً از تاکتیکهای فرار و پایداری متفاوتی استفاده میکند.

در اینجا مطلبی که تیم تحقیقاتی Microsoft 365 Defender بیان کرده، آمده است:

قابلیتهای فرار آن شامل مخفی کردن فعالیتهای بدافزار، فرار از مکانیسمهای تشخیص قانونی و جستجوی فایلهای مخرب مبتنی بر هش، و همچنین استفاده از تکنیکهای ضد تجزیه و تحلیل برای شکستن فرآیند تجزیه و تحلیل درختی است.

ما در کمپینهای اخیر مشاهده کردیم که XorDdos با بازنویسی فایلهای حساس با نول بایت، فعالیتهای مخرب را از تجزیه و تحلیل پنهان میکند.

تحلیل فنی

به عنوان بخشی از حملات brute-force SSH، XorDDoS سیستمهای لینوکس را از ARM (IoT) به x64 (سرورها) در معرض خطر قرار میدهد و سیستمهای لینوکس را که در برابر آن آسیبپذیر هستند، هدف قرار میدهد.

از یک اسکریپت shell استفاده میکند تا با وارد شدن به عنوان root با رمزهای عبور مختلف به رایانههای جدیدی که به صورت آنلاین قرار دارند و تا زمانی که مطابقت پیدا شود، تا آنجایی که ممکن است به ماشینهای زیادی منتشر شود.

اپراتورهای XorDDoS از این بدافزار نه تنها برای راهاندازی حملات DDoS علیه سیستمهای آسیبپذیر، بلکه برای استقرار موارد زیر استفاده میکنند:

• روت کیتها را نصب میکند

• دسترسی پایدار به دستگاههای هک شده ارائه میدهد

• Payloadهای مخرب بیشتری را مستقر میکند

دستگاههایی که توسط XorDdos در معرض خطر قرار میگیرند نیز میتوانند با Tsunami که یک تروجان لینوکس پس از نفوذ به ماینر XMRig را نصب میکند، آلوده شوند. گزارش شده است که XorDdos در چند سال گذشته پورتهای باز (2375) را روی سرورهای Docker که محافظت نشده بودند، هدف قرار داده است.

در گزارش CrowdStrike، بر اساس افزایش عظیم فعالیت XorDDoS که مایکرؤسافت از دسامبر شناسایی کرد، رشد بدافزار لینوکس برای سال ۲۰۲۱، ۳۵ درصد بیشتر از سال قبل بود.

در حالی که ۲۲ درصد از کل حملات بدافزار مشاهده شده در دستگاههای لینوکس تحت حمله، در سال ۲۰۲۱ به XorDDoS، Mirai یا Mozi نسبت داده میشود، طبیعتا همه اینها گستردهترین خانوادههای بدافزاری هستند.

با این حال، XorDDoS با افزایش ۱۲۳ درصدی در سال گذشته، افزایش قابل توجهی در فعالیت سال به سال خود تجربه کرده است. امسال ده برابر بیشتر از سال قبل نمونههای Mozi در فضای سایبری یافت شد، که نشان دهنده رشد تصاعدی این بدافزار است.

برچسب ها: null byte, Tsunami, brute-force SSH, ARM, ماژولار, XorDdos, Mozi, XOR, حمله DDoS, ماینر, Docker, Miner, XMRig, Trojan, Linux, لینوکس, Mirai, cybersecurity, آسیبپذیری, malware, تروجان, CrowdStrike, DDoS, IOT, رمزگذاری, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری