بایپس احراز هویت چند عاملی پیامکی توسط محققان

اخبار داغ فناوری اطلاعات و امنیت شبکه

ظاهراً احراز هویت مبتنی بر پیامک دیگر چندان امن به نظر نمیرسد. محققان امنیت سایبری جزئیات یک اشکال (که اکنون پچ شده)، در مکانیزم احراز هویت چند عاملی یا Multi-factor authentication (MFA) را فاش کردهاند که میتواند برای دور زدن کامل تأیید ورود بر مبنای دریافت پیامک مورد سواستفاده قرار گیرد.

محققان Varonis در گزارشی که با هکرنیوز به اشتراک گذاشته شده است، میگویند: «با استفاده از این تکنیک، مهاجم میتواند از اعتبارنامههای سرقتشده برای به خطر انداختن حساب Box سازمان و استخراج دادههای حساس بدون دسترسی به تلفن قربانی استفاده کند».

این شرکت امنیت سایبری اعلام کرد که این مشکل را در ۲ نوامبر ۲۰۲۱ به ارائهدهنده خدمات ابری گزارش کرده است، که در پستی اصلاحات توسط Box منتشر شده است.

احراز هویت چند عاملی یا MFA یک روش احراز هویت است که بر ترکیبی از عوامل مانند رمز عبور (چیزی که فقط کاربر میداند) و رمز عبور موقت یک بار مصرف با نام TOTP (چیزی که فقط کاربر دارد) متکی است تا لایه دوم دفاعی را در برابر تکمیل اعتبارنامه به کاربران ارائه دهد و سایر حملات تصاحب حساب جلوگیری نماید.

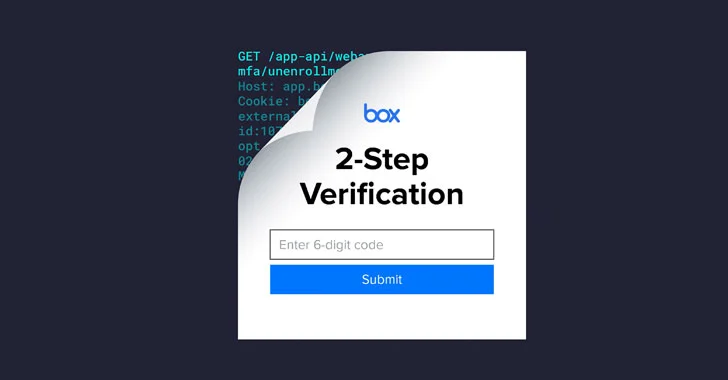

این احراز هویت دو مرحلهای میتواند شامل ارسال کد به عنوان پیامک یا بهطور متناوب، از طریق یک برنامه احراز هویت یا یک کلید امنیتی سختافزاری باشد. بنابراین، هنگامی که یک کاربر Box که برای تأیید پیامک ثبت نام کرده است با یک نام کاربری و رمز عبور معتبر وارد سیستم میشود، سرویس یک کوکی session تنظیم میکند و کاربر را به صفحهای هدایت میکند که در آن TOTP میتواند برای دسترسی به حساب کاربری وارد شود (برای مشاهده نحوه بای پس، کلیک کنید).

بای پس شناسایی شده توسط وارونیس نتیجه چیزی است که محققان آن را ترکیبی از حالتهای MFA مینامند. این زمانی اتفاق میافتد که مهاجم با اعتبارنامه قربانی وارد سیستم شود و احراز هویت مبتنی بر پیامک را به لطف فرآیند متفاوتی که مثلاً از برنامه احراز هویت استفاده میکند، صرفاً با ارائه TOTP مرتبط با حساب Box خود برای تکمیل موفقیتآمیز ورود استفاده میکند.

محققان گفتند: "باکس متوجه نمیشود که قربانی در یک برنامه احراز هویت ثبت نام نکرده است، و در عوض ناآگاهانه یک رمز عبور احراز هویت معتبر از یک حساب کاملاً متفاوت را بدون بررسی اینکه متعلق به کاربری است که وارد سیستم شده است، میپذیرد. این امر امکان دسترسی به اکانت باکس قربانی را بدون دسترسی به تلفن وی یا اطلاع دادن به کاربر از طریق پیامک ممکن میسازد".

به عبارت دیگر، Box نه تنها بررسی نکرده که آیا قربانی در تأیید مبتنی بر برنامه احراز هویت (یا هر روش دیگری که پیامک را مسدود میکند، ثبت نام کرده است یا خیر)، همچنین تأیید نمیکند که کد وارد شده از یک برنامه احراز هویت است که در واقع به قربانی مرتبط است که در حال تلاش برای ورود به سیستم است.

این یافتهها کمی بیش از یک ماه پس از افشای تکنیک مشابه Varonis به دست آمد که میتواند به عوامل مخرب امکان دهد تا با «لغو شناسایی کاربر از MFA پس از ارائه نام کاربری و رمز عبور، اما قبل از ارائه عامل دوم»، تأیید مبتنی بر احراز هویت را دور بزنند.

محققان در اوایل دسامبر ۲۰۲۱ خاطرنشان کردند: "اندپوینت /mfa/unrollment نیازی به احراز هویت کامل کاربر برای حذف یک دستگاه TOTP از حساب کاربر نداشته است".

محققان نتیجه گرفتند: "MFA فقط در صورتی خوب است که توسعه دهندهای کد را نوشته باشد و متأسفانه میتواند یک حس امنیت غلط ایجاد نماید. صرفاً به این دلیل که MFA فعال است، لزوماً به این معنا نیست که یک مهاجم باید به دستگاه قربانی دسترسی فیزیکی داشته باشد تا حساب او را در معرض خطر و دسترسی قرار دهد".

برچسب ها: Cookie, رمز عبور موقت, پیامک, برنامه احراز هویت, Box, احراز هویت چند عاملی, TOTP, Multi-factor authentication, اند پوینت, رمز عبور, کوکی, خدمات ابری, SMS, cybersecurity, MFA, Endpoint, احراز هویت, امنیت سایبری, Cyber Attacks, حمله سایبری