ارتباط باتنت Abcbot با اپراتورهای بدافزار استخراج رمزارز Xanthe

اخبار داغ فناوری اطلاعات و امنیت شبکه

تحقیقات جدید در مورد زیرساختی که در پس یک بات نت DDoS نوظهور به نام Abcbot، ارتباطهایی را با یک حمله بات نت استخراج ارز دیجیتال که در دسامبر ۲۰۲۰ آشکار شد، نشان داده است.

حملات مربوط به Abcbot که برای اولین بار توسط تیم امنیتی Netlab Qihoo 360 در نوامبر ۲۰۲۱ فاش شد، از طریق یک اسکریپت shell مخرب که نمونههای ناامن ابری را هدف قرار میدهد و توسط ارائهدهندگان خدمات ابری مانند Huawei، Tencent، Baidu، و Alibaba Cloud برای دانلود بدافزارهای مشترک اجرا میشوند، انجام میپذیرند. آنها دستگاه را به یک بات نت متصل میکنند، اما این اتفاق قبل از پایان دادن به فرآیندهای عاملان تهدیدکننده رقیب و ایجاد پایداری نمیافتد.

اسکریپت shell مورد بحث، خود تکرار نسخه قبلی است که در ابتدا توسط Trend Micro در اکتبر ۲۰۲۱ کشف شد و به نمونههای آسیبپذیر ECS در Huawei Cloud مرتبط شد.

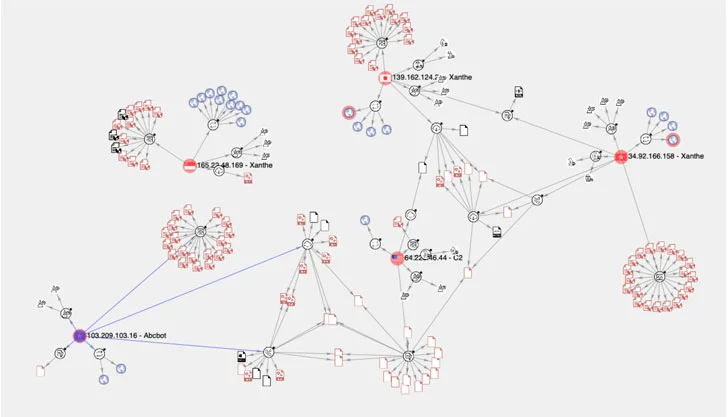

اما در یک اتفاق جالب، ادامه تجزیه و تحلیل بات نت با نمونهبرداری از همه شاخصهای سازش شناخته شده (IoCs)، از جمله آدرسهای IP و URLها و نمونهها، شباهتهای کد و شباهتهای سطح ویژگی Abcbot، مشابهتهایی را با عملیات استخراج ارز دیجیتال به نام Xanthe نشان داد. این بدافزار از پیادهسازیهای Docker با پیکربندی نادرست برای انتشار آلودگی سواستفاده کرده است.

مت مویر از Cado Security در گزارشی که با هکر نیوز به اشتراک گذاشته شده است، گفت: «"همان عامل تهدید هم مسئولیت Xanthe و هم Abcbot را بر عهده دارد و هدف خود را از استخراج ارزهای دیجیتال بر روی میزبانهای در معرض خطر به فعالیتهایی که به طور سنتی با باتنتها مرتبط هستند، مانند حملات DDoS تغییر میدهد".

همپوشانی معناداری بین دو خانواده بدافزار از نحوه فرمت کد منبع گرفته تا نامهایی که به روتینها داده میشود، با برخی از فانکشنهای نه تنها دارای نامهای مشابه و پیادهسازی (مثلاً «nameservercheck»)، بلکه دارای کلمه «go» تا انتهای نام فانکشن (به عنوان مثال "filerungo") ضمیمه شده است.

مویر توضیح داد: "این میتواند نشان دهد که نسخه Abcbot این فانکشن چندین بار تکرار شده و در هر تکرار عملکرد جدیدی اضافه شده است".

علاوه بر این، بررسی دقیق آرتیفکتهای بدافزار توانایی باتنت را برای ایجاد چهار کاربر خاص با استفاده از نامهای عمومی و نامشخص مانند «autoupdater»، «logger»، «sysall» و «system» برای جلوگیری از شناسایی را نشان داد. همچنین با افزودن آنها به فایل sudoers برای دادن اختیارات ادمین به کاربران ناآگاه بر روی سیستم آلوده تأثیر میگذارد.

مویر گفت: "استفاده مجدد از کد و حتی کپی کردن کد مشابه اغلب بین خانوادههای بدافزار و نمونههای خاص در هر پلتفرمی دیده میشود. از منظر توسعه هم منطقی است؛ همانطور که از کد نرمافزار قانونی برای صرفهجویی در زمان توسعه مجدد استفاده میشود، همین امر در مورد نرمافزارهای ناامن یا مخرب نیز رخ میدهد".

برچسب ها: Function, logger, فانکشن, Xanthe, IoCs, Alibaba Cloud, Tencent, Baidu, Cryptominer, Huawei Cloud, Abcbot, Cryptomining, cybersecurity, رمزارز, mining, malware, Huawei, DDoS, cryptocurrency, Botnet, بات نت, ارز دیجیتال, استخراج, Cryptocurrencies, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری