آسیبپذیری گوگل شماره تلفن کاربران را افشا کرد!

اخبار داغ فناوری اطلاعات و امنیت شبکهآسیبپذیری خطرناک در سیستم بازیابی گوگل

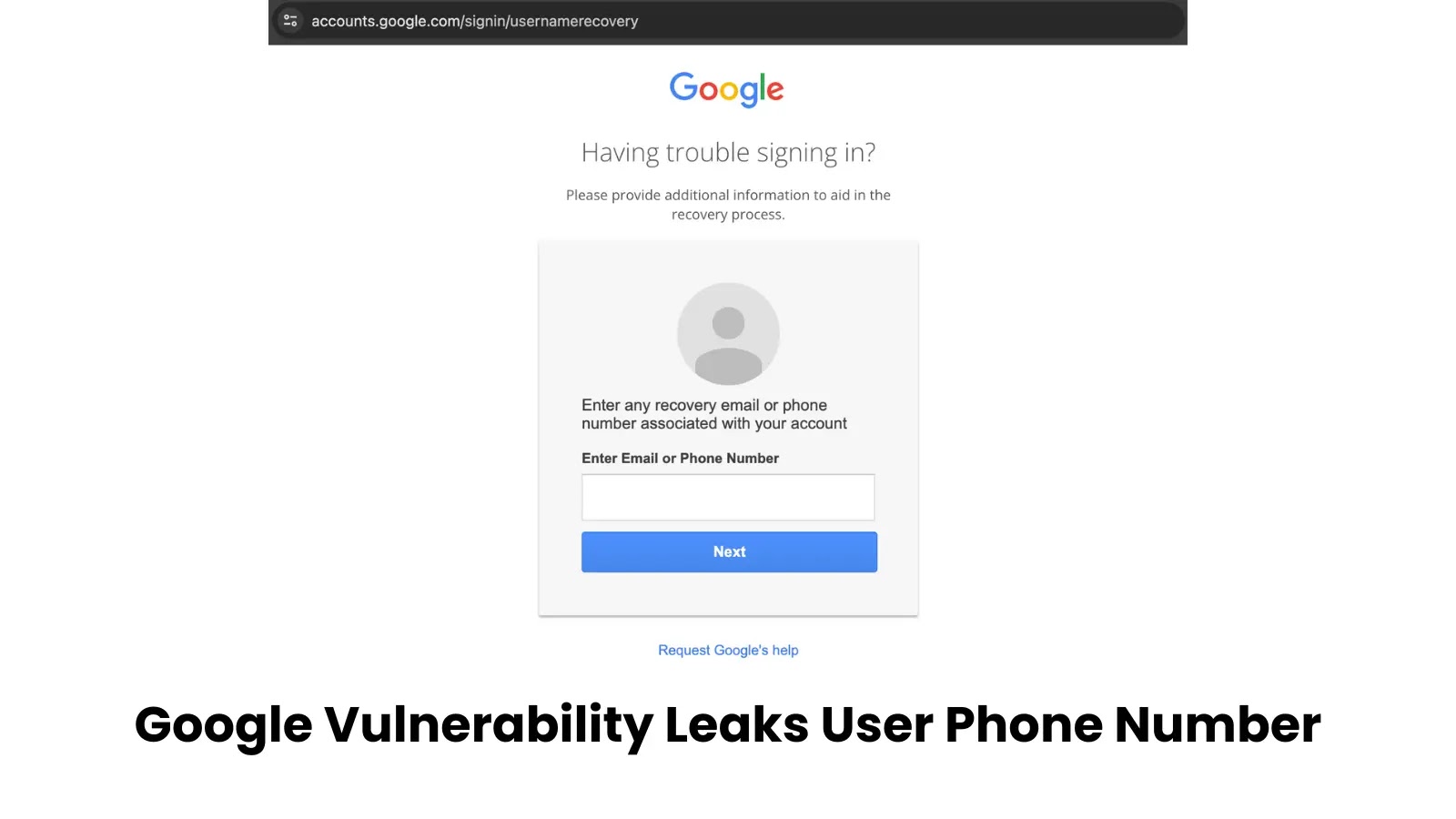

یک محقق امنیتی با نام مستعار BruteCat آسیبپذیری بحرانی در سیستم بازیابی حساب گوگل کشف کرد که به مهاجمان اجازه میداد شماره تلفنهای بازیابی کاربران را از طریق حمله بروتفورس به دست آورند. این نقص، که در فرم قدیمی بازیابی نام کاربری بدون جاوااسکریپت وجود داشت، خطر حملات فیشینگ و تعویض سیمکارت (SIM-swapping) را افزایش میداد. گوگل پس از گزارش این مشکل در آوریل ۲۰۲۵، آن را در ژوئن ۲۰۲۵ با غیرفعال کردن فرم آسیبپذیر رفع کرد. کاربران اکنون باید اقدامات امنیتی بیشتری برای حفاظت از حسابهای خود انجام دهند.

جزئیات آسیبپذیری چیست؟

-

نوع تهدید: افشای اطلاعات حساس (شماره تلفن بازیابی)

-

موقعیت: فرم بازیابی نام کاربری گوگل بدون جاوااسکریپت

-

شدت خطر: متوسط (به دلیل امکان سوءاستفاده در حملات فیشینگ و SIM-swapping)

-

تأثیر: افشای شماره تلفن، افزایش خطر سرقت هویت، دسترسی غیرمجاز به حسابها

-

روش بهرهبرداری: استفاده از نام نمایشی حساب گوگل و بخشهای نمایان شماره تلفن (مانند -*-03) برای حدس زدن شماره کامل با ابزارهای بروتفورس

این آسیبپذیری به مهاجمان اجازه میداد با دسترسی به نام نمایشی حساب (قابل استخراج از ابزارهایی مانند Google Looker Studio) و سرنخهای شماره تلفن، از فرم قدیمی بازیابی برای حدس زدن شمارهها استفاده کنند. ابزار سفارشی BruteCat، به نام “gpb”، با سختافزار معمولی قادر به انجام ۴۰,۰۰۰ تلاش در ثانیه بود، که حملات در مقیاس بزرگ را ممکن میساخت.

چگونه این آسیبپذیری عمل میکرد؟

-

جمعآوری اطلاعات اولیه: مهاجم نام نمایشی حساب را از طریق ابزارهایی مانند Looker Studio یا دیگر منابع عمومی به دست میآورد.

-

دسترسی به فرم قدیمی: فرم بازیابی بدون جاوااسکریپت، که فاقد حفاظتهای مدرن ضدسوءاستفاده بود، از طریق درخواستهای HTTP خاص قابل دسترسی بود.

-

بروتفورس شماره تلفن: با استفاده از سرنخهای شماره (مانند ارقام آخر) و قوانین قالببندی شمارههای هر کشور، مهاجم شماره کامل را حدس میزد.

-

تأیید شماره: فرم بازیابی وجود حساب مرتبط با شماره را تأیید میکرد و شماره تلفن را افشا میکرد.

-

سوءاستفاده: شمارههای افشاشده برای حملات فیشینگ، SIM-swapping یا دسترسی غیرمجاز به حسابها استفاده میشدند.

گوگل پس از گزارش BruteCat در ۱۴ آوریل ۲۰۲۵، ابتدا خطر را کم اهمیت دانست، اما در ۲۲ می ۲۰۲۵ آن را به سطح “متوسط” ارتقا داد و جایزه ۵,۰۰۰ دلاری به محقق اهدا کرد. فرم آسیبپذیر در ۶ ژوئن ۲۰۲۵ غیرفعال شد.

وضعیت بهرهبرداری

تا ۱۰ ژوئن ۲۰۲۵، هیچ شواهد قطعی از بهرهبرداری گسترده این آسیبپذیری گزارش نشده است، اما پتانسیل آن برای سوءاستفاده در حملات هدفمند بالا بود. پستهای منتشرشده در X، از جمله توسط @BleepinComputer و @the_yellow_fall، نشاندهنده نگرانی عمومی درباره خطر افشای شماره تلفن و حملات SIM-swapping هستند. گوگل تأیید کرده که این نقص دیگر قابل بهرهبرداری نیست، اما کاربران باید هوشیار باشند.

اقدامات لازم برای محافظت

برای حفاظت از حسابهای گوگل:

-

بررسی تنظیمات امنیتی: به مسیر myaccount.google.com/security بروید و شمارههای بازیابی را بررسی کنید.

-

فعالسازی احراز هویت دو مرحلهای (2FA): از Google Authenticator یا کلیدهای امنیتی برای افزایش حفاظت استفاده کنید.

-

حذف شمارههای غیرضروری: شمارههای بازیابی قدیمی یا غیرفعال را از حساب خود حذف کنید.

-

اجتناب از فیشینگ: از کلیک روی لینکهای مشکوک در ایمیلها یا پیامها خودداری کنید.

-

نظارت بر فعالیت حساب: اعلانهای ورود مشکوک را در بخش Security Checkup گوگل بررسی کنید.

-

استفاده از ایمیلهای جایگزین: به جای شماره تلفن، از ایمیلهای بازیابی برای امنیت بیشتر استفاده کنید.

چرا این تهدید مهم است؟

شماره تلفنهای بازیابی اغلب با شماره اصلی کاربران یکسان هستند، که افشای آنها خطر حملات فیشینگ، سرقت هویت و SIM-swapping را افزایش میدهد. این آسیبپذیری نشاندهنده چالشهای امنیتی در حفظ سیستمهای قدیمی (مانند فرمهای بدون جاوااسکریپت) است. واکنش سریع گوگل و غیرفعال کردن فرم آسیبپذیر از گسترش تهدید جلوگیری کرد، اما این حادثه اهمیت بهروزرسانی مداوم تنظیمات امنیتی و هوشیاری کاربران را برجسته میکند.

برچسب ها: SIMSwapping, PhoneNumberLeak, CyberProtection, امنیت_سایبری, SecurityUpdate, NetworkSecurity, Spyware, Cybercriminal, cybersecurity, فیشینگ, news