سواستفاده هکرهای ایرانی از آسیبپذیری Log4j برای استقرار backdoor در PowerShell

اخبار داغ فناوری اطلاعات و امنیت شبکه

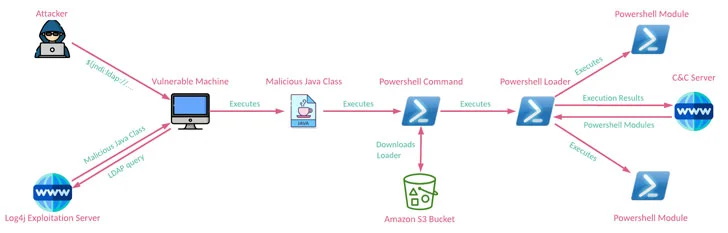

به ادعای هکر نیوز، یک عامل تحت حمایت دولت ایرانی در حال اسکن و تلاش برای سواستفاده از نقص Log4shell در برنامههای کاربردی جاوا که به صورت عمومی در معرض استفاده عموم قرار گرفتهاند، برای استقرار یک backdoor ماژولار مبتنی بر PowerShell که تاکنون مستند نشده بود، با نام "CharmPower" برای استفادههای بعدی پس از بهرهبرداری، مشاهده شده است.

محققان چک پوینت در گزارشی که این هفته منتش شد ادعا کردهاند: «تنظیم حمله مهاجم آشکارا عجولانه بوده است، زیرا آنها از ابزار متن باز اصلی برای بهرهبرداری استفاده میکردند و عملیات خود را بر اساس زیرساختهای قبلی انجام میدادند، که تشخیص و نسبت دادن حمله را آسانتر میکرد».

شرکت امنیت سایبری اسرائیلی این حمله را به گروهی موسوم به APT35 مرتبط میکند که با اسم رمز Charming Kitten، Phosphorus، و TA453 نیز شناسایی میشود و به استناد همپوشانی با مجموعههای ابزاری که قبلاً به عنوان زیرساخت مورد استفاده عامل تهدید شناسایی شده بودند، استفاده میکند.

آسیبپذیری Log4Shell با نام مستعار CVE-۲۰۲۱-۴۴۲۲۸ (امتیاز CVSS: 10.0) به یک آسیبپذیری امنیتی حیاتی در لایبرری معروف گزارشگیری Log4j مربوط میشود که اگر با موفقیت مورد سواستفاده قرار گیرد، میتواند منجر به اجرای از راه دور کد دلخواه در سیستمهای در معرض خطر شود.

سهولت بهرهبرداری همراه با استفاده گسترده از لایبرری Log4j، مجموعه گستردهای از اهداف را ایجاد کرده است؛ با وجود اینکه این نقص انبوهی از عاملان مخرب را به خود جلب کرده است، از زمان افشای عمومی این آسیبپذیری آنها فرصت را غنیمت شمرده و مجموعهای از حملات را در طی ماه جاری به نمایش گذاشتهاند.

در حالی که مایکرؤسافت قبلاً به تلاشهای APT35 برای دستیابی و اصلاح اکسپلویت Log4j اشاره کرده بود، آخرین یافتهها نشان میدهد که گروه هکر این نقص را برای توزیع ایمپلنت PowerShell با قابلیت بازیابی ماژولهای نکست استیج و استخراج دادهها به یک سرور command-and-control عملیاتی کرده است.

ماژولهای CharmPower همچنین از انواع قابلیتهای جمعآوری اطلاعات پشتیبانی میکنند، از جمله آن ویژگیهایی برای جمعآوری اطلاعات سیستم، فهرست برنامههای نصب شده، گرفتن اسکرین شات، بررسی فرآیندهای در حال اجرا، اجرای دستورات ارسال شده از سرور C2، و پاکسازی نشانههایی از شواهد ایجاد شده توسط این اجزا، میباشند.

این افشاگری در حالی صورت میگیرد که مایکروسافت و NHS هشدار دادهاند که سیستمهای متصل به اینترنت که VMware Horizon را اجرا میکنند، برای استقرار وب shellها و گونهای از باجافزار به نام NightSky هدف قرار میگیرند که این غول فناوری آن را به یک عامل مستقر در چین به نام DEV-0401 مرتبط میداند که در گذشته باجافزار LockFile، AtomSilo و Rook را نیز مستقر کرده است.

علاوه بر این، مایکرؤسافت خاطرنشان کرد که Hafnium، یکی دیگر از گروههای عامل تهدید که در خارج از چین فعالیت میکند، نیز مشاهده شده است که از این آسیبپذیری برای حمله به زیرساختهای مجازیسازی برای گسترش هدفگیریهای معمول خود استفاده میکند.

محققان میگویند: «با آنالیز توانایی آنها در استفاده از آسیبپذیری Log4j و با توجه به کدهای backdoor مورد استفاده توسط CharmPower، مهاجمان میتوانند به سرعت روند را تغییر دهند و به طور فعال روشهای پیادهسازی مختلفی را برای هر مرحله از حملات خود را توسعه دهند».

برچسب ها: TA453, CharmPower, Rook, AtomSilo, NightSky, VMware Horizon, NHS, Phosphorus, Log4j, Log4Shell, باجافزار, LockFile, Iran, PowerShell, Hafnium, cybersecurity, ایران, اکسپلویت, آسیبپذیری, Charming Kitten, APT35, backdoor, هکر, امنیت سایبری, Cyber Attacks, حمله سایبری