سرقت اعتبارنامه کاربران با حمله فیشینگ جدید WeTransfer

اخبار داغ فناوری اطلاعات و امنیت شبکه

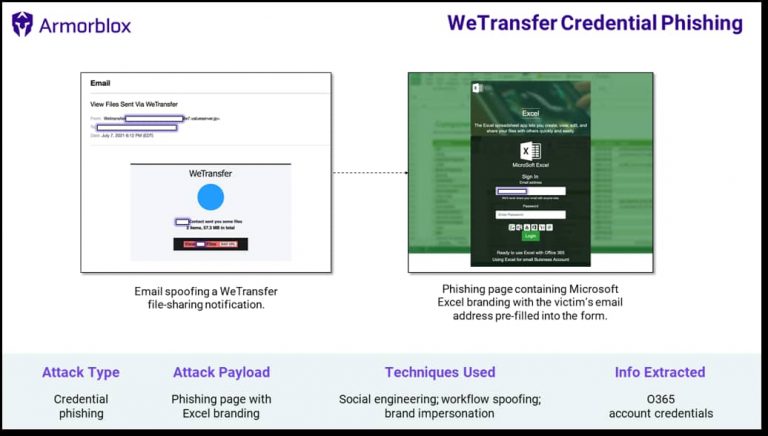

بر اساس گزارش آرمور بلاکس، مجرمان سایبری سیستم میزبانی و اشتراک گذاری فایل WeTransfer را جعل می کنند تا حملات فیشینگ را انجام دهند. حملات فیشینگی که در آن، ایمیل های جعلی کاربر را به سمت یک صفحه فیشینگ با نام و برند Microsoft Excel هدایت میکند.

هدف اصلی این حمله بازیابی و به دست آوردن اعتبارنامه های ایمیل Office 365 قربانیان است. لازم به ذکر است که WeTransfer برای به اشتراک گذاری فایل هایی استفاده می شود که حجم آنها برای ارسال از طریق ایمیل زیاد است.

درباره حمله

به نظر می رسد ایمیل فیشینگ توسط WeTransfer ارسال می شود چرا که نام فرستنده Wetransfer را با خود دارد و عنوانی با توضیح View Files Sent Via WeTransfer را در خود جای داده است. همین شباهت کافی است تا چنین ایمیلی به عنوان یک ایمیل واقعی از WeTransfer به چشم مخاطب بخورد و به راحتی بتوان از این طریق کاربران ناشناس را فریب داد. بدنه و ساختار ایمیل همچنین چندین اشاره به شرکت هدف می کند تا از نظر ظاهری، مشروع به نظر برسد.

به گزارش هک رید، متن ایمیل نشان می دهد که WeTransfer دو فایل را با قربانی به اشتراک گذاشته است و همچنین لینکی برای مشاهده آنها نیز در این ایمیل وجود دارد. وقتی قربانی روی View Files کلیک می کند، لینک موجود در این صفحه، او را به صفحه فیشینگی با ظاهر Microsoft Excel هدایت می نماید.

علاوه بر این، در پس زمینه یک صفحه اطلاعات و جدول مبهم و مات نشان داده میشود و یک فرم نیز در پیش زمینه ارائه داده می شود که از قربانی میخواهد تا اعتبارنامه های ورود به سیستم را وارد کند. این فرم آدرس ایمیل قربانی را برای ایجاد حس مشروع و صحیح بود، در خود جای داده است.

تکنیک های مورد استفاده در حمله فیشینگ

مارک رویال از آرمور بلاکس، در یک پست وبلاگی نوشته است: از طیف وسیعی از تکنیک ها برای فرار از فیلترهای امنیتی رایج ایمیل و جلب کاربران غیرمشکوک استفاده شده است. این موارد شامل مهندسی اجتماعی می شود، زیرا عنوان ایمیل، محتوا و نام فرستنده برای ایجاد حس "اعتماد و ضرورت در قربانیان" طراحی شده است.

یکی دیگر از تکنیک های مورد استفاده در این کمپین، جعل هویت نام تجاری است. ظاهر HTML ایمیل بسیار شبیه WeTransfer است و صفحه فیشینگ طوری طراحی شده است که به عنوان صفحه ورود قانونی Microsoft Excel ظاهر شود. تنها چیزی که باعث می شود این صفحه مشکوک ظاهر شود این است که مایکروسافت با شکل و عنوان MicroSoft نوشته شده است.

چگونه از این حمله در امان بمانیم؟

به ناسازگاری ها و ناهماهنگی های جزئی در نام فرستنده، آدرس ایمیل و نام دامنه بسیار توجه کنید. به زبان مورد استفاده در ایمیل توجه کنید. پیاده سازی احراز هویت چند عاملی (MFA) در تمام حساب های شخصی و تجاری را فراموش نکنید. و هرگز از رمز عبور یکسان برای دسترسی به حساب های مختلف استفاده ننمایید.

برچسب ها: Armorblox, اشتراک گذاری, اکسل, Microsoft Excel, WeTransfer, HTML, cybersecurity, Social Engineering, مهندسی اجتماعی, MFA, office 365, phishing, فیشینگ, امنیت سایبری, Cyber Attacks, حمله سایبری