حمله هکرهای Lazarus به سرورهای VMware با استفاده از Log4Shell

اخبار داغ فناوری اطلاعات و امنیت شبکه

یکی از برجستهترین گروههای هک کره شمالی با نام لازاروس (Lazarus) از آسیبپذیری Log4J RCE معروف به «NukeSped» برای تزریق backdoor روی سرورهای VMware Horizon برای بازیابی اطلاعات سرقت payloadها بهرهبرداری کرده است.

آسیبپذیری CVE-2021-44228 (Log4Shell) شناسه CVE است که تحت آن معرفی شده است و این آسیبپذیری را شناسایی میکند که طیف وسیعی از محصولات از جمله VMware Horizon را نیز تحت تأثیر قرار میدهد.

تحلیلگران امنیت سایبری در ASEC Ahnlab ادعا کردهاند که از آوریل ۲۰۲۲ عاملان تهدید گروه Lazarus محصولات آسیبپذیر VMware را از طریق Log4Shell هدف قرار دادهاند.

در ژانویه ۲۰۲۲، مشخص شد که آسیبپذیریهایی در استقرار Horizon وجود دارد. با این حال، بسیاری از مدیران هنوز آخرین بروزرسانیهای امنیتی را اعمال نکردهاند.

سرورهای VMware Horizon هدف قرار گرفتند

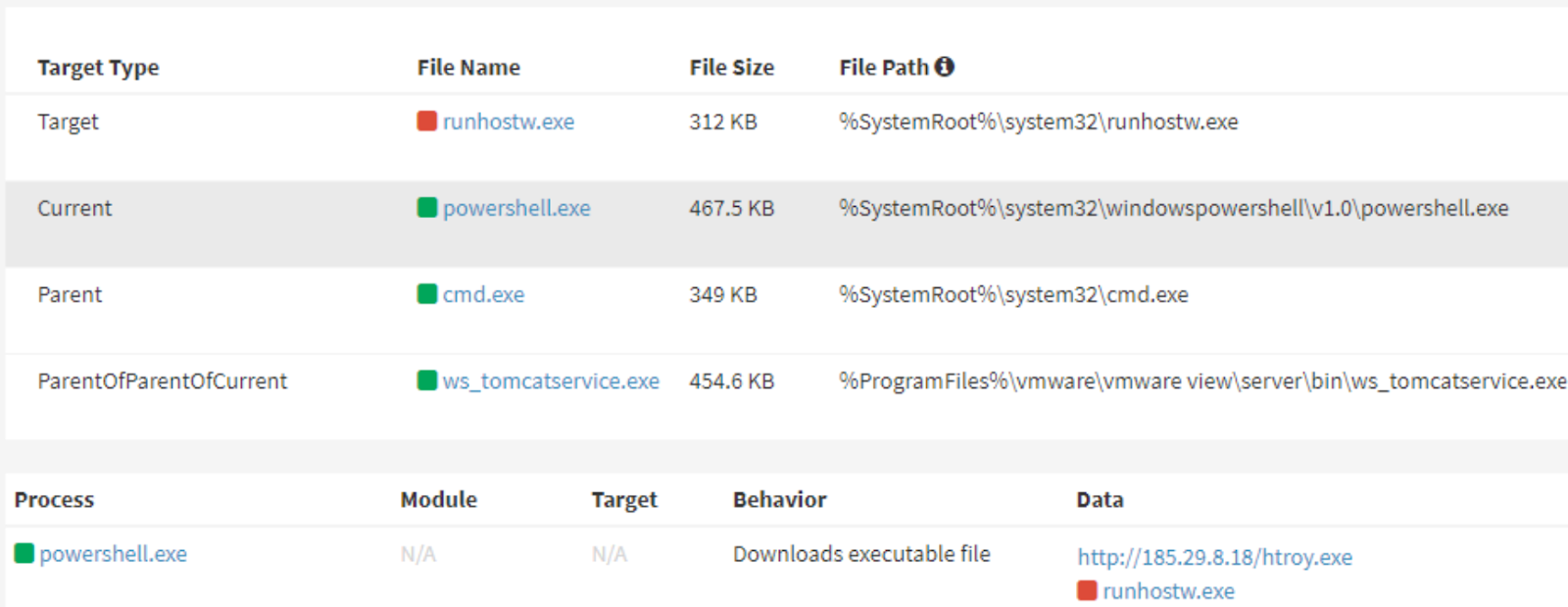

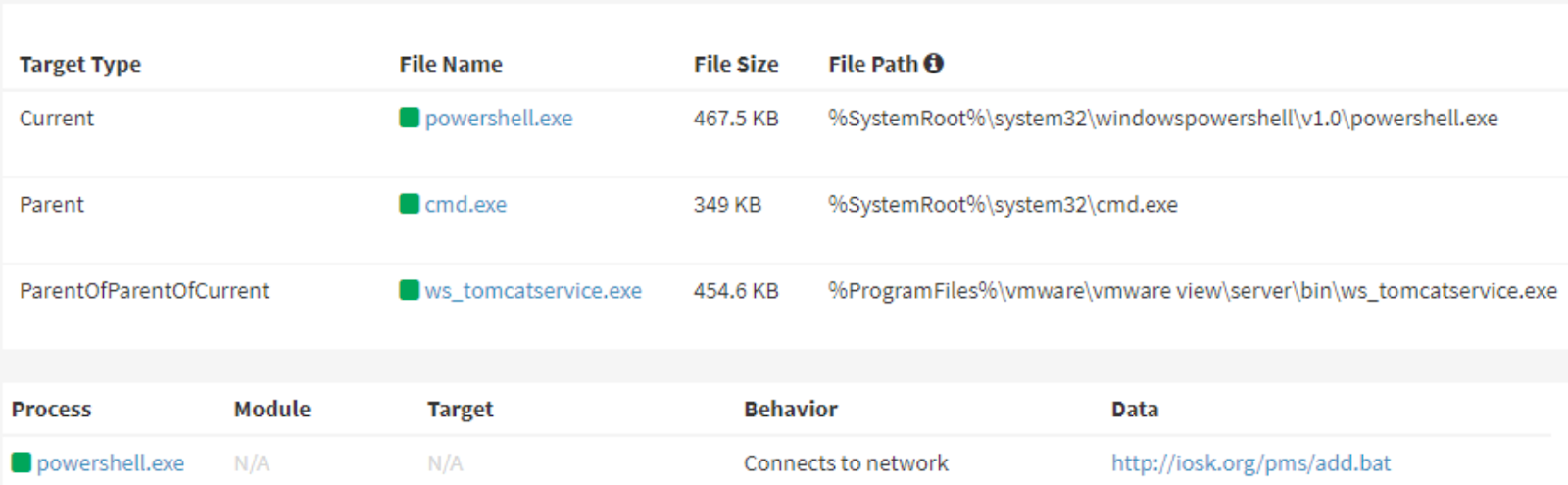

سرویس آپاچی تامکت Vmware Horizon توسط عوامل تهدید به منظور اجرای دستور PowerShell برای سواستفاده از آسیبپذیری Log4J مورد بهرهبرداری قرار گرفته است.

به احتمال زیاد با اجرای این دستور PowerShell، ظاهراً backdoorهای NuleSped روی سرور نصب شود.

بدافزار Backdoor مانند NukeSped قادر به دریافت دستورات از سرور C&C و اجرای آنها از طرف مهاجم است. در تابستان ۲۰۱۸، NukeSped با هکرهای وابسته به کره شمالی مرتبط شد و سپس به کمپین ۲۰۲۰ که توسط لازاروس راهاندازی شد، ارتباط پیدا کرد.

در آخرین نوع و گونه، زبان C++ گویش انتخابی است و ارتباط امن با C2 با استفاده از رمزگذاری RC4 تضمین و قطعی میشود. در حالی که در نسخه قبلی آن از رمزگذاری XOR استفاده شده بود.

عملیات سایبری

در شرایط به خطر افتاده، NukeSped انواع مختلفی از فعالیتهای جاسوسی را انجام میدهد و در زیر ذکر کردهایم:

• گرفتن اسکرین شات

• ضبط کلیدهای ورودی

• دسترسی به فایلها

• پشتیبانی از دستورات کامند-لاین

در حال حاضر، دو ماژول وجود دارد که بخشی از نوع NukeSped فعلی است، یکی که محتویات دستگاههای USB را تخلیه میکند و دیگری که به شما امکان دسترسی به دوربینهای وب را میدهد.

دادههای هدف قرار گرفته

انواع مختلفی از دادهها وجود دارد که میتوانند توسط بدافزار به سرقت بروند، که در زیر به آنها اشاره میشود:

• اعتبارنامه اکانت

• تاریخچه مرورگر

• اطلاعات حساب ایمیل

• نام فایلهای اخیراً استفاده شده از MS Office

مواردی وجود داشته است که Lazarus را میتوان با استفاده از Jin Miner به جای NukeSped با استفاده از Log4Shell در برخی از حملات مشاهده کرد.

حادثه اخیر Lazarus دومین نمونه شناخته شده کمپین بدافزاری است که از LoLBins در یک کمپین هدفمند ویندوز استفاده میکند. مورد دیگر استفاده از بدافزار استخراج رمزارز در رایانههای macOS و Windows بوده است.

برای هایلایت انواع تاکتیکهای مورد استفاده توسط گروه هکرها برای حملات خود، در سرلیست آنها، بهرهبرداری از Log4Shell مشاهده میشود.

برچسب ها: LoLBins, Jin Miner, MS Office, RC4, Horizon, CVE-2021-44228, NukeSped, XOR, C&C, VMware Horizon, Log4j, Log4Shell, لازاروس, Lazarus, USB, Payload, RCE, PowerShell, macOS, cybersecurity, رمزارز, VMware, هکرهای تحت حمایت دولت کره شمالی, آسیبپذیری, windows, Remote Code Execution, malware, کره شمالی, cryptocurrency, هک, backdoor, هکر, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری