حمله سایبری هکرهای ایرانی به شرکتهای اسرائیلی از طریق Dropbox

اخبار داغ فناوری اطلاعات و امنیت شبکه

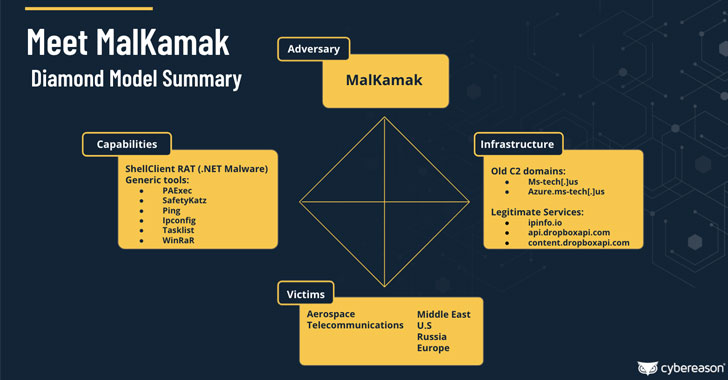

جزییات جدیدی در مورد کمپین جاسوسی سایبری علیه صنایع هوایی و مخابراتی، عمدتاً در خاورمیانه که با هدف سرقت اطلاعات حساس در مورد داراییهای مهم، زیرساختهای سازمانی و فناوری انجام پذیرفته آشکار شده است. این کمپین که با موفقیت از راهکارهای امنیتی پنهان مانده و عبور کرده است.

شرکت امنیت سایبری مستقر در بوستون با نام Cybereason، حملات را "عملیات شبح" نامگذاری کرد و به استفاده از تروجان دسترسی از راه دور ثبت نشده و مخفیانه (RAT) به نام ShellClient که به عنوان اصلیترین ابزار جاسوسی انتخابی استفاده میشود، اشاره کرده است. اولین نشانه و علائم این حملات در جولای ۲۰۲۱ علیه گروهی از قربانیان انتخاب شده، مشاهده گردید که نشان دهنده یک رویکرد بسیار هدفمند بوده است.

محققانTom Fakterman، Daniel Frank، Chen Erlich و Assaf Dahan در گزارشی که به تازگی منتشر شد گفتند: "ShellClient RAT حداقل از سال ۲۰۱۸ در حال توسعه است، بطور مکرر عملکردهای جدیدی را معرفی کرده است. در حالی که این RAT از ابزارهای آنتی ویروس فرار کرده و موفق به کشف نشده و ناشناخته باقی مانده است″.

شرکت Cybereason ریشه این تهدید را حداقل ششم نوامبر ۲۰۱۸ میداند، که قبلاً به عنوان یک shell معکوس مستقل عمل میکرده و قبل از تبدیل شدن به یک backdoor پیچیده، نشان دهنده این بوده است که بدافزار با ویژگیها و قابلیتهای جدیدی که طراحان آن اضافه کردهاند، به طور مداوم در حال توسعه است. علاوه بر این، گفته میشود که مهاجمی که در پس این حملات قرار دارد، یک برنامه اجرایی ناشناخته به نام "lsa. exe" را برای دامپ کردن اعتبارنامه فعال کرده است.

تحقیقات درباره پیگیری عاملین حملات سایبری به کشف یک عامل تهدید جدید ایرانی با نام MalKamak منجر شده است که از همان بازه زمانی فعالیت میکرده و تا کنون از تجزیه و تحلیل و کشف ارتباط احتمالی با دیگر تهدیدهای APT تحت حمایت دولت ایران گریخته است. مهاجمانی مانند Chafer APT (معروف به APT39) و Agrius APT، که مورد دوم به عنوان اپراتورهای باجافزار در تلاش برای پنهان کردن منشأ مجموعهای از هکهای حذفکننده اطلاعات علیه نهادهای اسرائیلی پیدا شده است.

تروجان ShellClient علاوه بر شناسایی و حذف اطلاعات حساس، به شکل یک دستگاه اجرایی قابل حمل مدولار طراحی شده است که میتواند عملیات ثبت اثر نگشت و رجیستر کردن را انجام دهد. همچنین سواستفاده RAT از سرویسهای ذخیرهسازی ابری مانند Dropbox برای ارتباطات command-and-control (C2) در راستای تلاش برای درامان ماندن از امکان شناسایی با ترکیب ترافیک قانونی شبکه ناشی از سیستمهای آسیب دیده است.

فضای ذخیرهسازی Dropbox شامل سه فولدر است که هر یک اطلاعات مربوط به دستگاههای آلوده، دستوراتی را که توسط ShellClient RAT اجرا میشوند و نتایج آن دستورات را ذخیره میکند. محققان میگویند: "هر دو ثانیه، دستگاه قربانی فولدر دستورات را بررسی میکند، پروندههایی را که نمایانگر دستورات هستند بازیابی میکند، محتوای آنها را تجزیه میکند و سپس آنها را از فولدر ریموت حذف کرده و آنها را قابل اجرا میکند".

شیوه عملکرد فوق الذکر تاکتیکی است که توسط یکی دیگر از عاملان تهدید به نام IndigoZebra اتخاذ شده است، که با تکیه بر API Dropbox برای ذخیره دستورات در زیر فولدر مخصوص قربانی که توسط بدافزار قبل از اجرا بازیابی شده بود، کشف شده است.

این یافتهها همچنین چند روز پس از تهدید مداوم جدید موسوم به "ChamelGang" و تحت عنوان مجموعهای از حملات علیه صنایع تولید سوخت، انرژی و حمل و نقل هوایی در روسیه، ایالات متحده، هند، نپال، تایوان و ژاپن با هدف سرقت اطلاعات از شبکههای آسیب دیده شناسایی شده است.

برچسب ها: Ghostshell, Operation Ghostshell, عملیات شبح, ChamelGang, IndigoZebra, Dropbox, Agrius APT, Chafer APT, MalKamak, Cybereason, ShellClient, ShellClient RAT, cybersecurity, RAT, ایران, ransomware , اسرائیل, جاسوسی, backdoor, امنیت سایبری, Cyber Attacks, حمله سایبری