گمراهی متخصصان با استقرار بدافزار جعلی در نسخه جدید بدافزار Raspberry Robin

اخبار داغ فناوری اطلاعات و امنیت شبکه

بدافزار Raspberry Robin اکنون با قرار داد یک payload جعلی برای گیج کردن محققان و فرار از تشخیص در زمانی که تشخیص میدهد در sandbox و ابزارهای دیباگینگ اجرا میشود، در راستای فریب تیمهای امنیتی اقدام میکند.

این تاکتیک جدید توسط محققان Trend Micro کشف شد که Raspberry Robin را در حملات اخیر علیه ارائهدهندگان خدمات مخابراتی و سیستمهای دولتی مشاهده کردند.

بدافزار Raspberry Robin یک دراپر بدافزار مخرب worm مانند است که دسترسی اولیه به شبکههای در معرض خطر را به باج افزارها و اپراتورهای بدافزار میفروشد و قبلا با FIN11 و باند Clop، و همچنین Bumblebee، IcedID، و توزیعکننده payalod TrueBot مرتبط بوده است.

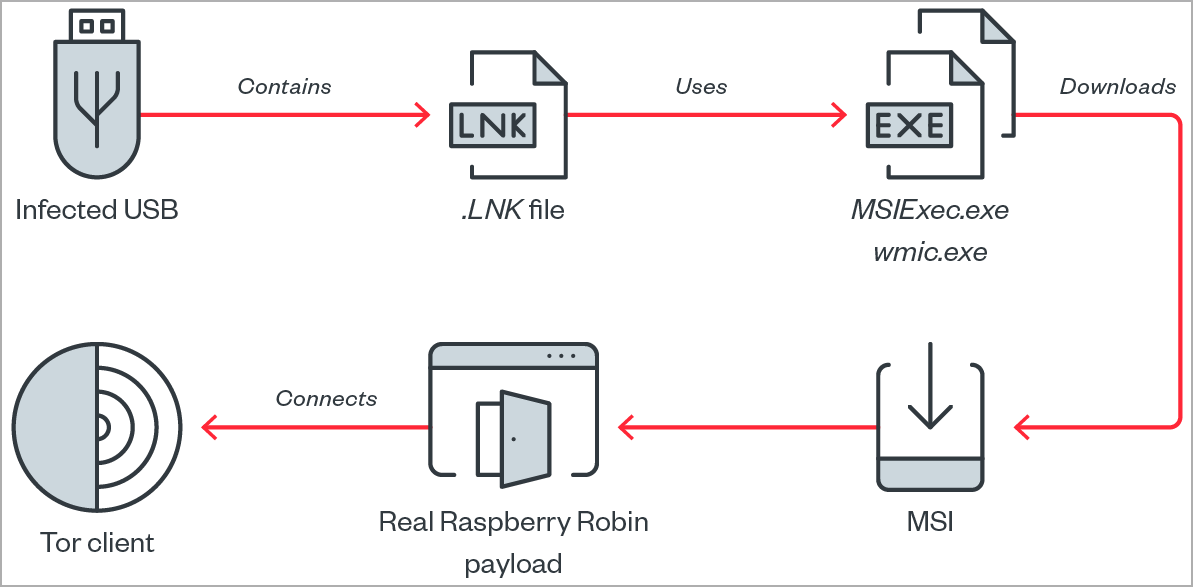

این بدافزار از طریق درایوهای USB مخرب به سیستمهای هدف میرسد که در صورت وارد کردن و اضافه کردن آن، دستگاه را با بدافزار آلوده میکنند.

هنگامی که شرتکات اجرا میشود، از فایل اجرایی قانونی "MSIExec.exe" ویندوز برای دانلود یک نصب کننده مخرب MSI که paylaodهای Raspberry Robin را نصب میکند، سواستفاده میکند.

دردسر مضاعف

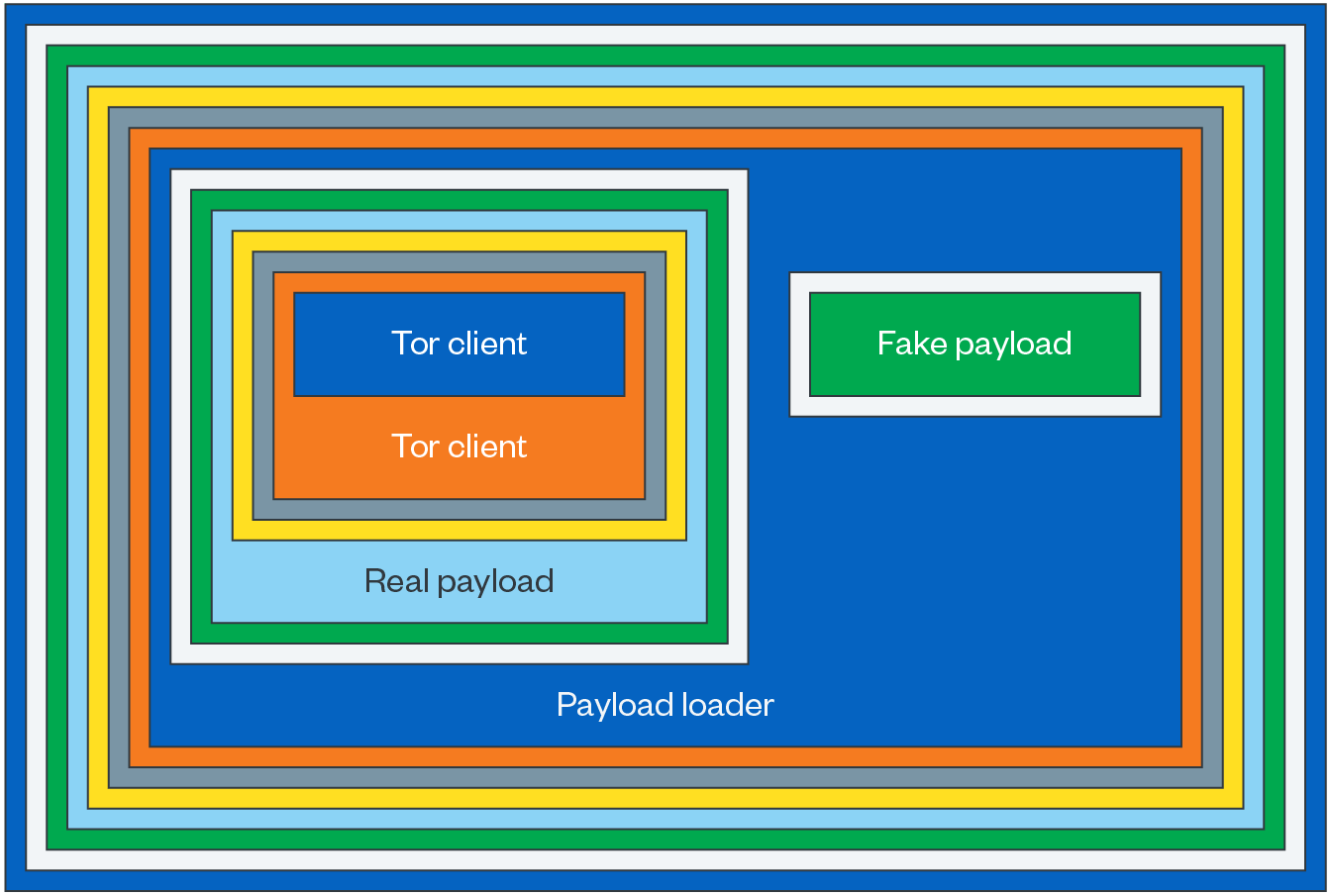

این بدافزار بهشدت مبهم است و تلاش میکند تا کد خود را از برنامههای آنتیویروس و محققان امنیتی مخفی کند و دارای لایههای متعددی است که حاوی مقادیر رمزگذاریشده برای رمزگشایی لایه بعدی است.

بااینحال، برای سختتر کردن تحلیل این بدافزار برای محققان امنیتی، Raspberry Robin شروع به حذف دو payload مختلف بسته به نحوه اجرای آن بر روی یک دستگاه کرده است.

اگر بدافزار تشخیص دهد که در داخل یک sandbox در حال اجرا است، که نشان میدهد احتمالا در حال تجزیهوتحلیل است، لودر یک payload جعلی را مستقر میکند؛ و در غیر این صورت، بدافزار واقعی Raspberry Robin را راه اندازی خواهد کرد.

این payload جعلی دارای دو لایه اضافی است، یک shell code با یک فایل PE تعبیه شده و یک فایل PE با هدر MZ و امضای PE حذف شده است.

پس از اجرا، سعی میکند رجیستری ویندوز را بخواند تا نشانگرهای آلودگی را پیدا کند و سپس اطلاعات اولیه سیستم را جمعآوری نماید.

در مرحله بعد، paylaod جعلی تلاش میکند تا یک ابزار تبلیغاتی به نام «BrowserAssistant» را دانلود و اجرا کند که تحلیلگر را فریب دهد تا تصور کند این یک payload نهایی است.

بااینحال، در سیستمهای معتبر، payload بدافزار واقعی Raspberry Robin بارگیری میشود که دارای یک کلاینت سفارشی Tor تعبیهشده برای ارتباطات داخلی است.

حتی با فریب توسط این payload جعلی، payload واقعی با ده لایه مبهم بستهبندی شده است که تجزیهوتحلیل آن را بسیار سختتر میکند.

بدافزار پس از راهاندازی، بررسی میکند که آیا کاربر ادمین است یا نه، از تکنیک افزایش اختیار «ucmDccwCOMMethod در UACMe» برای بهدست آوردن اختیارات ادمین استفاده میکند.

این بدافزار همچنین رجیستری را برای ماندگاری بین ریبوت، با استفاده از دو روش مختلف برای هر مورد (ادمین یا غیر ادمین) تغییر میدهد.

عکس

مجموعه Trend Micro درباره فرآیند افزایش اختیار توضیح میدهد : "بعد از استقرار یک کپی از خودش، کپی حذفشده را بهعنوان ادمین با استفاده از تکنیک دور زدن UAC (کنترل حساب کاربری) اجرا میکند. "

"این روش تغییری از تکنیک ucmDccwCOMMethod را در UACMe پیادهسازی میکند و در نتیجه از backdoor AutoElevate داخلی ویندوز سواستفاده میکند. "

پس از آماده شدن، بدافزار تلاش میکند تا به آدرسهای هاردکد Tor متصل شود و یک کانال تبادل اطلاعات با اپراتورهای خود ایجاد کند.

فرآیند کلاینت Tor از نامهایی استفاده میکند که فایلهای استاندارد سیستم ویندوز مانند "dllhost.exe"، "regsvr32.exe" و "rundll32.exe" را تقلید میکنند.

قابل ذکر است، روند اصلی در Session 0 اجرا میشود، یک سشن تخصصی ویندوز که منحصرا برای سرویسها و برنامههایی که نیازی به تعامل با کاربر ندارند یا نباید داشته باشند، اختصاص داده شده است.

بدافزار Raspberry Robin بهعنوان بخشی از فرآیند آلودگیاش، خود را به هر درایو USB متصل شده برای آلوده کردن سیستمهای بیشتر کپی میکند.

کشف شباهتهایی با باج افزار LockBit

تحلیلگران Trend Micro اظهار داشتند که موارد اضافه شده اخیر در TTPهای Raspberry Robin (تاکتیکها، تکنیکها و رویهها) شباهتهایی با LockBit دارند، بنابراین این دو پروژه ممکن است با هم ارتباطاتی داشته باشند.

دو شباهت اصلی استفاده از تکنیک کالیبراسیون ICM برای افزایش اختیار و ابزار "TreadHideFromDebugger" برای رفع اشکال و دیباگینگ است.

اگرچه این یافتهها قابل توجه هستند، اما دال بر ارتباط بین این دو نیستند، اما ممکن است بهعنوان معیاری در تحقیقات آینده اعمال شوند.

در پایان، Trend Micro میگوید که کمپین فعلی Raspberry Robin بیشتر یک تلاش در راستای شناسایی برای ارزیابی اثربخشی مکانیسمهای جدید است تا یک گام اولیه در مسیر اجرای حملات واقعی.

برچسب ها: TreadHideFromDebugger, regsvr32.exe, rundll32.exe, dllhost.exe, backdoor AutoElevate, UACMe, ucmDccwCOMMethod, BrowserAssistant, MSIExec.exe, TrueBot, Clop, FIN11, دیباگینگ, debugging, Bumblebee, UAC, Raspberry Robin, دراپر, IcedID, اشکال زدایی, سندباکس, Sandbox, worm, LockBit, USB, Payload, Dropper, Tor, malware, ransomware , دفاع سایبری, تهدیدات سایبری, Cyber Security, باج افزار, بدافزار, امنیت سایبری, Cyber Attacks, Bitcoin, حمله سایبری, news