هشدار سواستفاده فعالانه از زنجیره بهرهبرداری RCE در تجهیزات Juniper

اخبار داغ فناوری اطلاعات و امنیت شبکه

سازمان CISA امروز به آژانسهای فدرال هشدار داد تا دستگاههای Juniper را در شبکههای خود تا روز جمعه در برابر چهار آسیبپذیری که اکنون در حملات اجرای کد از راه دور یا Remote Code Execution (RCE) بهعنوان بخشی از زنجیره بهرهبرداری پیش تایید استفاده میشوند، ایمن کنند.

این هشدار یک هفته پس از اینکه Juniper توصیه امنیتی خود را بروزرسانی کرد تا به مشتریان اطلاع دهد که نقصهای موجود در اینترفیس J-Web Juniper (بهعنوان CVE-2023-36844، CVE-2023-36845، CVE-2023-36846، و CVE-2023-36847 ردیابی میشوند) با موفقیت در فضای سایبری مورد بهرهبرداری قرارگرفتهاند.

این شرکت گفت: "Juniper SIRT اکنون از بهرهبرداری موفقیتآمیز از این آسیب پذیریها آگاه است و از مشتریان خواسته میشود فورا آن را ارتقا دهند".

این هشدارها پسازآن منتشر شد که سرویس نظارت بر تهدید ShadowServer نشان داد که در ٢۵ آگوست، یک هفته پس از انتشار بروزرسانیهای امنیتی Juniper و بهمحض اینکه محققان امنیتی WatchTowr Labs یک گزارش نحوه عملکرد (PoC) اکسپلویت را منتشر کردند، تلاشها در راستای بهرهبرداری از این نقص را شناسایی کرده بود.

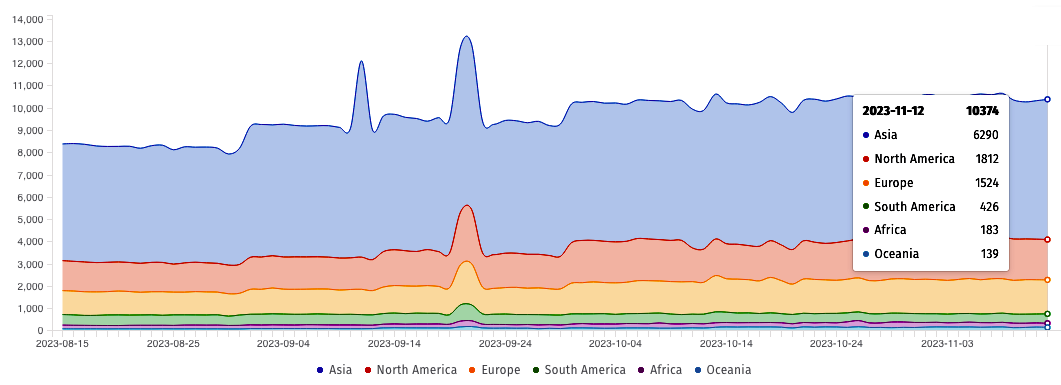

بر اساس دادههای Shadowserver، بیش از ١٠٠٠٠ دستگاه Juniper اینترفیسهای آسیبپذیر J-Web خود را بهصورت آنلاین در معرض دید قرار دادهاند، که بخشی نیز از ایران هستند (Shodan بیش از ١٣٦٠٠ دستگاه Juniper در معرض Intenet را مشاهده نمود).

از ادمینها خواسته شده است که فورا دستگاههای خود را با ارتقای JunOS به جدیدترین نسخه بروزرسانی کنند یا در راستای اعمال حداقل موارد احتیاطی، دسترسی اینترنت به اینترفیس J-Web را محدود کنند تا مسیر حمله حذف شود.

محققان WatchTowr Labs در ماه آگوست گفتند: "با توجه به سادگی بهرهبرداری و موقعیت ممتازی که دستگاههای JunOS در یک شبکه دارند، ما از مشاهده بهرهبرداری در مقیاس بزرگ از این نقص تعجب نخواهیم کرد".

از کسانی که دستگاه آسیبدیده را اجرا میکنند خواسته شده است تا در اولین فرصت دستگاه خود به نسخه اصلاحشده بروزرسانی کنند و یا در صورت امکان دسترسی به اینترفیس J-Web را غیرفعال کنند".

امروز، CISA همچنین چهار آسیبپذیری Juniper را که به طور فعال مورد بهرهبرداری قرارگرفتهاند را به مجموعه آسیبپذیریهای شناخته شده خود اضافه کرد و آنها را بهعنوان «مسیرهای حمله مکرر برای مهاجمان مخرب سایبری» و «خطرات قابلتوجهی برای سازمانها» برچسبگذاری کرد.

پس از بروزرسانی کاتالوگ KEV امروز، آژانسهای فدرال باید ارتقا تمام دستگاههای Juniper را ظرف چهار روز آینده، تا ١٧ نوامبر، تکمیل کنند.

درحالیکه این دستورالعمل اساسا آژانسهای فدرال ایالات متحده را مخاطب قرار میدهد، CISA قویا همه سازمانها، ازجمله شرکتهای خصوصی را تشویق میکند تا در اسرع وقت، آسیبپذیریها را در اولویت قرار دهند.

در ماه ژوئن، CISA اولین دستورالعمل اجرایی الزامآور (BOD) سال را صادر کرد که به آژانسهای فدرال ایالات متحده دستور داد تا امنیت تجهیزات شبکهای که متصل به اینترنت هستند یا پیکربندی نادرستی دارند، مانند فایروال و دستگاههای سوئیچ Juniper، در یک بازه زمانی دو هفتهای پس از کشف، افزایش و بهبود دهند.

برچسب ها: Juniper SIRT, J-Web Juniper, Cyber Warfare, Exploit, اجرای کد از راه دور, اینترفیس, RCE, Junos, Juniper, Interface, اکسپلویت, آسیبپذیری, Remote Code Execution, Vulnerability, Cyber Security, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news