دولتهای خاورمیانه و آفریقا، قربانیان روشهای پیشرفته هکرهای ناشناس تحت حمایت دولت

اخبار داغ فناوری اطلاعات و امنیت شبکه

نهادهای دولتی در خاورمیانه و آفریقا در معرض حملات مستمر جاسوسی سایبری قرارگرفتهاند که از تکنیکهای نادر و شناسایی نشده سرقت اعتبارنامه و ایمیل Exchange استفاده میکنند.

لیور روچبرگر، محقق ارشد تهدید در کمپانی پالو آلتو، در یک بررسی عمیق و دقیق فنی که بهتازگی منتشر شد، گفت : "هدف اصلی این حملات بهدست آوردن اطلاعات بسیار محرمانه و حساس، بهویژه مربوط به سیاستمداران، فعالیتهای نظامی و وزارتخانههای امور خارجه بود."

تیم تحقیقاتی شرکت Cortex Threat، این اقدامات را تحت نام موقت CL-STA-0043 (که در آن CL مخفف کلاستر و STA مخفف انگیزه حمایت شده از دولت است) ردیابی میکند و آن را بهعنوان یک "تهدید دائمی پیشرفته واقعی (APT) " توصیف میکند.

زنجیره آلودگی با بهرهبرداری از سرویسهای اطلاعات اینترنتی (IIS) آسیبپذیر ایجاد میشود و Microsoft Exchange را برای نفوذ به شبکههای هدف خدمت میکند.

شرکت Palo Alto Networks گفت که تلاشهای ناموفق برای اجرای وب شِلChina Chopper را در یکی از حملات شناسایی کرده است، که باعث شد دشمن تاکتیکها را تغییر دهد و از ایمپلنت اسکریپت ویژوال بیسیک درون حافظهای از Exchange Server استفاده کند.

یک نفوذ موفقیتآمیز با هدف شناسایی برای ترسیم شبکه و جداسازی سرورهای مهمی که دادههای ارزشمندی را در خود نگه میدارند، ازجمله کنترل کنندههای دامنه، سرورهای وب، سرورهای Exchange، سرورهای FTP و پایگاههای داده SQL در حال بررسی و تحقیق و تفحص میباشد.

همچنین طبق مشاهدات، CL-STA-0043 از ابزارهای بومی ویندوز برای افزایش اختیار استفاده میکند، در نتیجه آن را قادر میسازد تا حسابهای ادمین ایجاد کند و سایر برنامهها را با سطح اختیارات بالا، اجرا کند.

یکی دیگر از روشهای افزایش اختیار، سواستفاده از ویژگیهای دسترسی در ویندوز (یعنی ابزار "sticky keys" (sethc.exe)) است که دور زدن الزامات ورود و دسترسی به backdoor سیستمها را ممکن میسازد.

روچبرگر توضیح داد : "در حمله، مهاجم معمولا باینری sethc.exe یا پوینتر/رفرنسها به این باینریها در رجیستری را با cmd.exe جایگزین میکند.هنگامی که اجرا میشوند، یک شِل کامند پرامپت سطح بالا را در اختیار مهاجم قرار میدهد تا دستورات دلخواه و ابزارهای دیگر را اجرا کند."

رویکرد مشابهی با استفاده از Utility Manager (utilman.exe) برای ایجاد دسترسی مداوم backdoor به محیط قربانی توسط CrowdStrike در اوایل ماه آوریل نیز، شناسایی شده است.

علاوه بر استفاده از Mimikatz برای سرقت اعتبارنامه، شیوه عملیاتی عامل تهدید برای استفاده از روشهای جدید دیگر جهت سرقت رمزهای عبور، انجام اقدامات جانبی و استخراج دادههای حساس برجسته است؛ مانند :

• استفاده از ارائهدهندگان شبکه جهت اجرای یک DLL مخرب برای برداشت و اکسپورت کردن رمزهای عبور plaintext به یک سرور ریموت

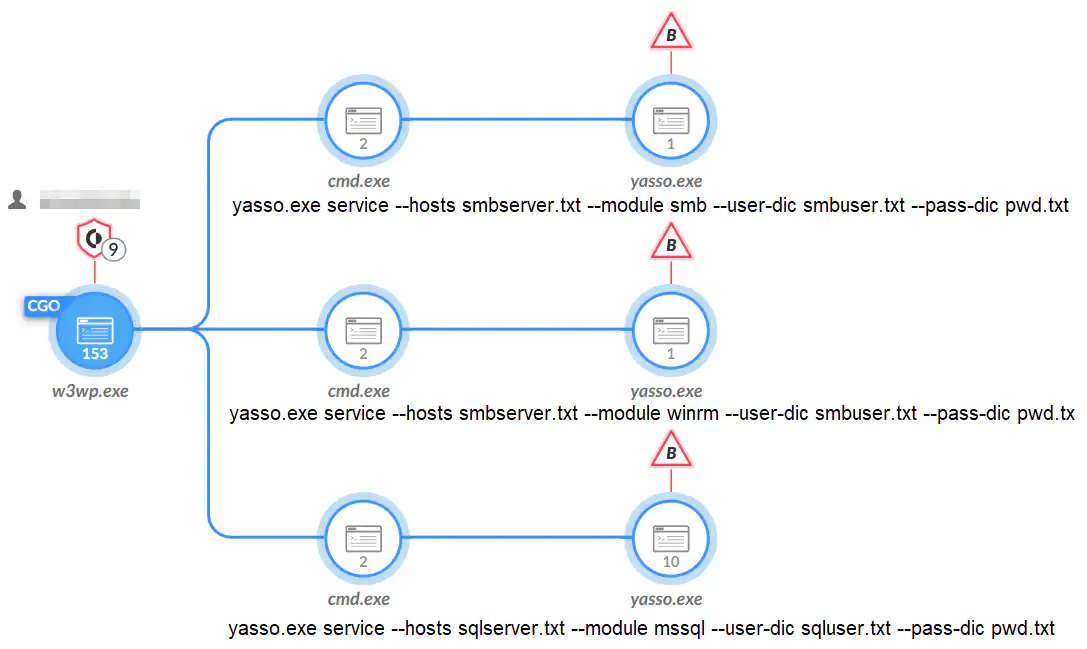

• استفاده از یک مجموعه ابزار تست نفوذ متن باز به نام Yasso برای گسترش در سراسر شبکه

• استفاده از ابزارهای جانبی Exchange Management Shell و PowerShell برای جمعآوری ایمیلهای مورد علاقه

شایان ذکر است که استفاده از اسنپاینهای Exchange PowerShell برای اکسپورت دادههای میل باکس قبلا در مورد یک گروه تحت حمایت دولت چین به نام Silk Typhoon (اسم سابق Hafnium) گزارش شده بود که اولینبار در مارس ٢٠٢١ و در ارتباط با بهرهبرداری از Microsoft Exchange Server آشکار شد.

روچبرگر افزود : "سطح پیچیدگی، انطباق و قربانیشناسی این گروه نشان میدهد که یک عامل تهدید APT بسیار توانمند است و گمان میرود که یک عامل تهدید دولت ملت در پس آن باشد."

برچسب ها: Middle East, Silk Typhoon, Exchange Management Shell, Yasso, Utility Manager, sticky keys, CL-STA-0043, Cyber Spionage, دولت-ملت, Nation-State, تهدید دائمی پیشرفته, China Chopper, Credential, Mimikatz, Web Shell, اعتبارنامه, APT, PowerShell, Hacker, Hafnium, Exchange Server, Microsoft Exchange, Exchange, FTP, خاورمیانه, CrowdStrike, تهدیدات سایبری, Cyber Security, جاسوسی سایبری, backdoor, هکر, SQL, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news