حمله جدید 5Ghoul به دستگاههای 5G با تراشههای کوالکام و مدیاتک

اخبار داغ فناوری اطلاعات و امنیت شبکه

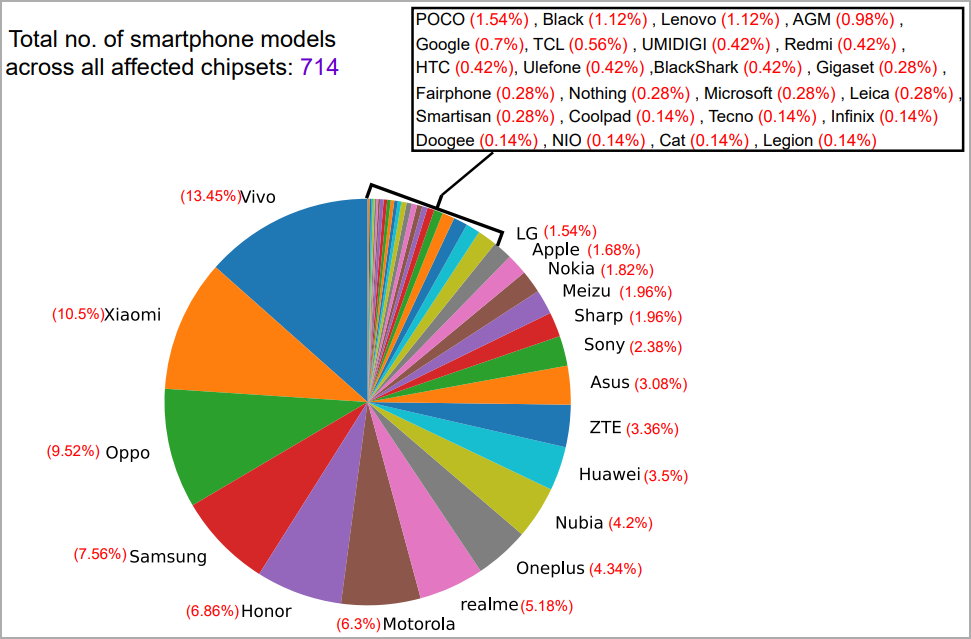

مجموعه جدیدی از آسیبپذیریها در مودمهای 5G توسط کوالکام و مدیاتک که مجموعا «5Ghoul» نامیده میشوند، بر ۷۱۰ مدل تلفن هوشمند 5G زیرمجموعه محصولات Google (اندروید) و اپل، روترها و مودمهای USB تاثیر میگذارند.

آسیبپذیری 5Ghoul توسط محققان دانشگاهی از سنگاپور کشف شد و شامل 14 آسیبپذیری در سیستمهای ارتباطی تلفن همراه است که 10 مورد آن بهصورت عمومی افشا شده و چهار مورد به دلایل امنیتی هنوز افشا نشدهاند.

حملات 5Ghoul از اختلالات موقت سرویس تا کاهش رتبه شبکه را شامل میشود که ممکن است از نظر امنیتی شدیدتر و بحرانیتر از آنچه به نظر میرسد، باشد.

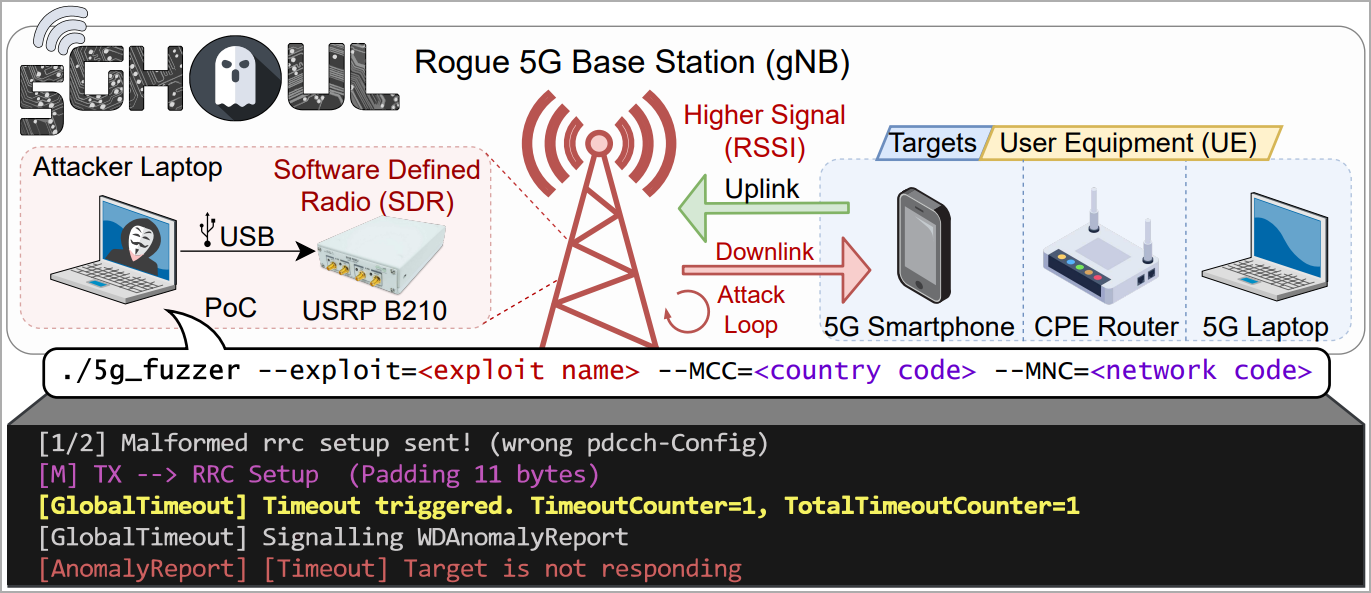

محققان این نقصها را در حین آزمایش با تجزیهوتحلیل فریمور مودم 5G کشف کردند و گزارش دادند که با جعل هویت یک ایستگاه مرکز 5G قانونی، بهراحتی میتوان از این نقصها استفاده کرد.

این امر حتی زمانی که مهاجمان اطلاعاتی در مورد سیم کارت هدف نداشته باشند قابل انجام است، زیرا حمله قبل از مرحله تایید هویت NAS رخ میدهد.

محققان در وبسایت خود توضیح دادهاند: "مهاجم برای تکمیل رجیستر شبکه NAS، نیازی به آگاهی از هیچ اطلاعات سری UE هدف، مانند جزئیات سیم کارت UE، ندارد".

مهاجم فقط باید با استفاده از پارامترهای شناخته شده اتصال Cell Tower (به عنوان مثال، SSB ARFCN، کد منطقه ردیابی، شناسه سِل فیزیکی، نقطه A فرکانس) جعل هویت gNB قانونی را عملی کند".

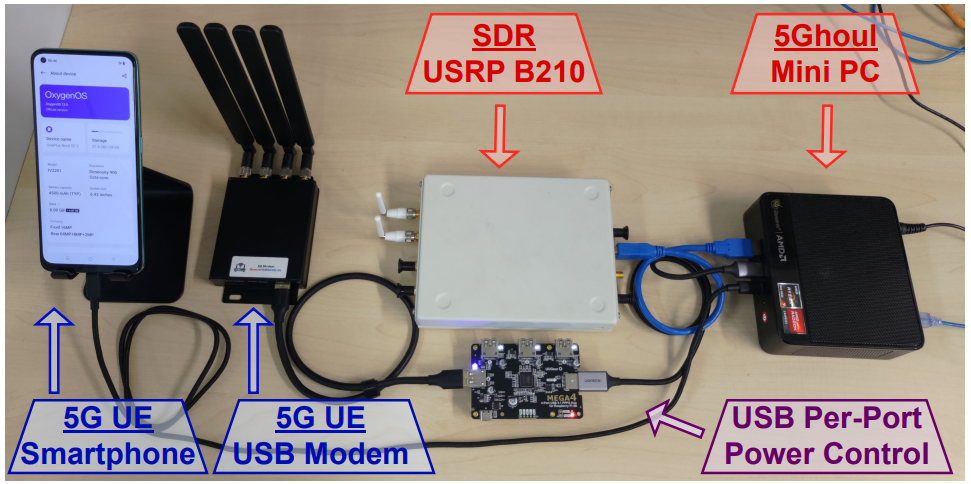

موارد فوق با هزینه چند هزار دلاری، با استفاده از نرمافزار متن باز برای تجزیهوتحلیل شبکه و فازبندی، یک کامپیوتر کوچک، یک رادیو تعریف شده نرمافزاری (SDR) و تجهیزات متفرقه مانند کابل، آنتن، منابع تغذیه و غیره قابل دستیابی است.

جزئیات آسیبپذیری 5Ghoul

ده آسیبپذیری 5Ghoul که تا 7 دسامبر 2023 به طور عمومی برای کوالکام و مدیاتک افشا شدهاند، عبارتند از:

• آسیبپذیری CVE-2023-33043: PDU MAC/RLC نامعتبر باعث حمله Denial-of-Service (DoS) در مودمهای Qualcomm X55/X60 میشود. مهاجمان میتوانند یک فریم اتصال نامعتبر MAC را از یک gNB مخرب نزدیک به هدف 5G UE ارسال کنند که منجر به قطع موقت و راهاندازی مجدد مودم شود.

• آسیبپذیری CVE-2023-33044: NAS PDU ناشناخته باعث DoS در مودمهای Qualcomm X55/X60 میشود. این آسیبپذیری به مهاجمان اجازه میدهد یک NAS PDU نامعتبر را به UE هدف ارسال کنند و در نتیجه مودم از کار افتاده و راهاندازی مجدد شود.

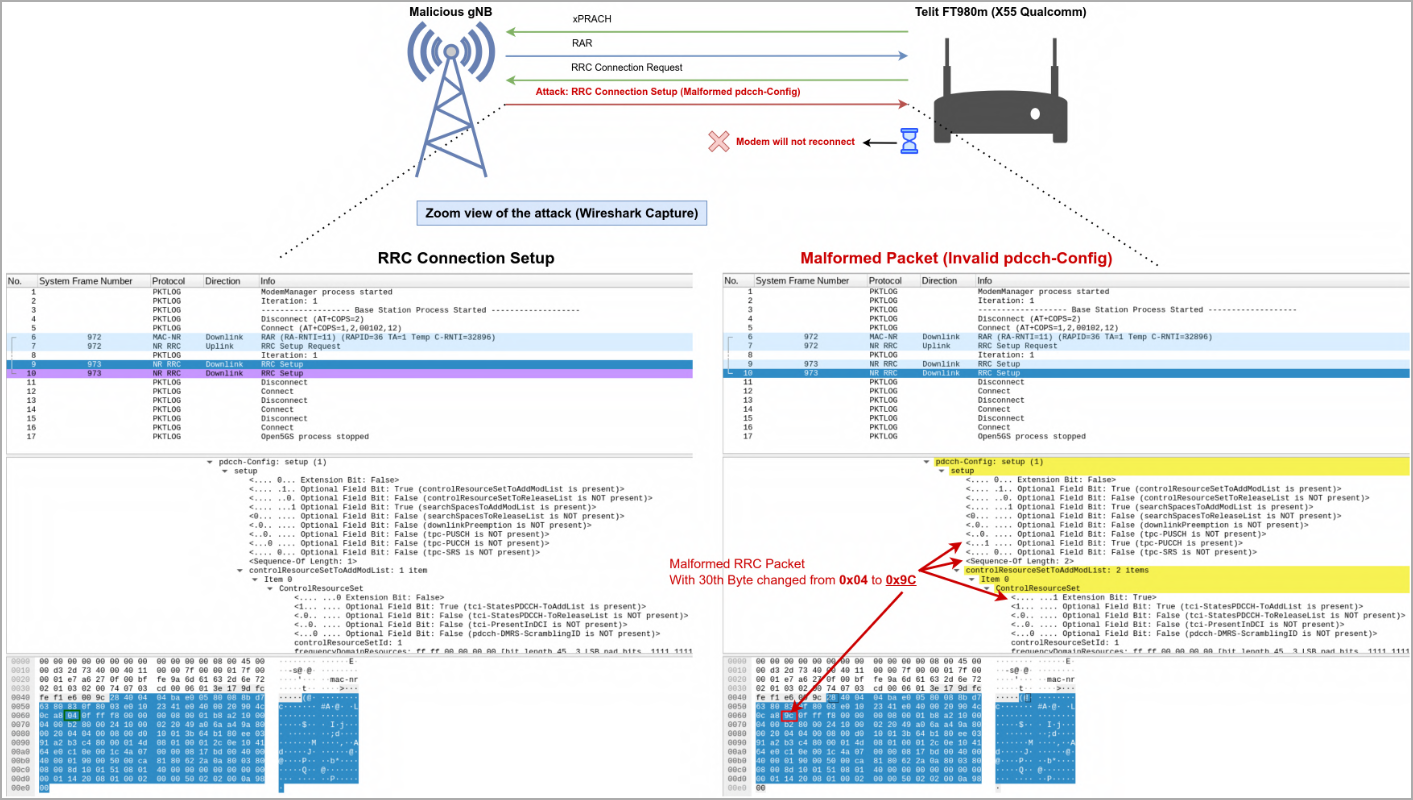

• آسیبپذیری CVE-2023-33042: غیرفعال کردن 5G/Downgrade از طریق Invalid RRC pdcch-Config در مودمهای Qualcomm X55/X60 که منجر به دانگرید یا DoS میشود. مهاجم میتواند یک فریم RRC ناقص را در طول پروسه پیوست RRC ارسال کند، اتصال 5G را غیرفعال کند و برای بازیابی، کاربر را مجبور به راهاندازی مجدد دستی کند.

• آسیبپذیری CVE-2023-32842: تنظیم RRC نامعتبر spCellConfig باعث DoS در مودمهای MediaTek Dimensity 900/1200 میشود. این آسیبپذیری شامل ارسال یک راهاندازی اتصال RRC نادرست است که منجر به خرابی مودم و راهاندازی مجدد دستگاههای آسیبدیده میشود.

• آسیبپذیری CVE-2023-32844: Pucch RRC CSReportConfig نامعتبر است که باعث DoS در مودمهای MediaTek Dimensity 900/1200 میشود. مهاجمان میتوانند یک راهاندازی اتصال RRC نادرست ارسال کنند که باعث از کار افتادن مودم و راهاندازی مجدد آن میشود.

• آسیبپذیری CVE-2023-20702: توالی دادههای RLC نامعتبر باعث DoS (عدم ارجاع پوینتر تهی) در مودمهای مدیاتک Dimensity 900/1200 میشود. یک مهاجم میتواند با ارسال یک PDU وضعیت RLC نادرست از این مورد سواستفاده کند که منجر به خرابی مودم و راه اندازی مجدد شود.

• آسیبپذیری CVE-2023-32846: پیکربندی physicalCellGroup در RRC کوتاه شده، باعث DoS (عدم ارجاع اشارهگر تهی) در مودمهای MediaTek Dimensity 900/1200 میشود. تنظیم نادرست اتصال RRC میتواند باعث خطاهای دسترسی به حافظه شود و منجر به خرابی مودم شود.

• آسیبپذیری CVE-2023-32841: RRC نامعتبر searchSpacesToAddModList باعث DoS در مودمهای MediaTek Dimensity 900/1200 میشود. این مورد، شامل ارسال یک راهاندازی اتصال RRC نادرست است که باعث خرابی مودم در دستگاههای آسیبدیده میشود.

• آسیبپذیری CVE-2023-32843: المان پیکربندی Uplink RRC نامعتبر باعث DoS در مودمهای MediaTek Dimensity 900/1200 میشود. ارسال یک راهاندازی اتصال RRC نادرست میتواند منجر به خرابی مودم و راهاندازی مجدد در دستگاههای آسیبدیده شود.

• آسیبپذیری CVE-2023-32845: المان پیکربندی Uplink RRC Null که باعث DoS در مودمهای MediaTek Dimensity 900/1200 میشود. تنظیم نادرست اتصال RRC میتواند با تنظیم برخی از فیلدهای payload متعلق به RRC روی null، باعث خرابی مودم شود.

آسیبپذیری CVE-2023-33042 بطور ویژه نگران کننده است زیرا میتواند دستگاه را مجبور به قطع اتصال از شبکه 5G و بازگشت به 4G کند و آن را در معرض آسیبپذیریهای احتمالی در دامنه 4G قرار دهد که به متعاقب آن، در معرض طیف گستردهتری از حملات قرار میگیرد.

نقصهای DoS در این آسیبپذیریها باعث میشود که دستگاهها تمام اتصالات خود را تا زمانی که راهاندازی مجدد شوند، از دست بدهند. این امر چندان حیاتی نیست، اگرچه هنوز میتواند پیامدهای مهمی در شرایط حیاتی ماموریتی که به خدمات سلولار متکی هستند، داشته باشد.

لازم به توجه است که نقصهای فاش شده بهدستگاههای ذکر شده در لیست بالا محدود نمیشود.

شناسایی همه مدلهای آسیبدیده ادامهدارد، اما محققان تا این لحظه تایید کردهاند که ۷۱۴ مدل گوشی هوشمند از ۲۴ برند مختلف تحت تاثیر قرارگرفتهاند.

برخی از برندهای آسیبپذیر شامل گوشیهای POCO، Black، Lenovo، AGM، Google، TCL، Redmi، HTC، Microsoft و Gigaset هستند که لیست کامل آن در تصویر زیر آمده است.

یک کیت اکسپلویت اثبات مفهوم (PoC) نیز در مخزن GitHub محققان یافت میشود.

پاسخ تامینکننده و رفع مشکل

کوالکام و مدیاتک گزارشهای امنیتی جهت بررسی آسیبپذیریهای فاش شده 5Ghoul را منتشر کردند.

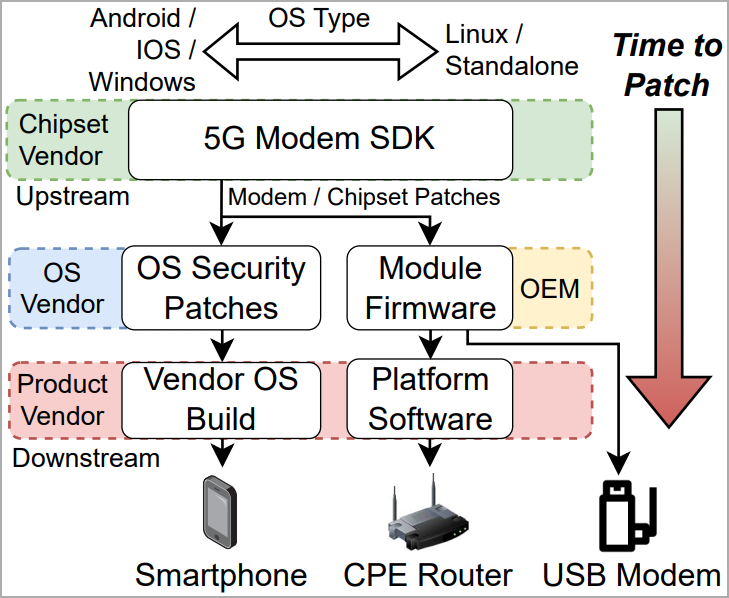

بروزرسانیهای امنیتی دو ماه پیش در اختیار تامینکنندگان و سازندگان دستگاه قرار گرفت. بااینحال، با توجه به پیچیدگی عرضه نرمافزار، بهویژه در اندروید، مدتی طول میکشد تا رفع آسیبپذیریها از طریق بروزرسانیهای امنیتی بهدست کاربران نهایی برسد.

به ناچار، برخی از مدلهای گوشیهای هوشمند آسیبدیده و سایر دستگاهها هرگز این اصلاحات را دریافت نخواهند کرد زیرا احتمالا تا زمان ارائه این بروزرسانیها، زمان پایان پشتیبانی آنها فرا خواهد رسید.

اگر بیشازحد نگران نقصهای 5Ghoul هستید، تنها راهحل عملی این است که از استفاده کامل از 5G و تا زمانی که بروزرسانی آن در دسترس باشد، خودداری کنید.

نشانههای حمله 5Ghoul شامل از دست دادن اتصالات 5G، عدم توانایی در اتصال مجدد تا زمانی که دستگاه راهاندازی مجدد شود و افت مداوم به 4G با وجود در دسترس بودن شبکه 5G در منطقه است.

برچسب ها: RLC, OnePlus, Honor, Nokia, TCL, Gigaset, POCO, AGM, HTC, Redmi, RRC, Dimensity, MediaTek, Modem, 5Ghoul, Lenovo, QUALCOMM, فریمور, Firmware, 5G network, 5G, DoS, Microsoft, Apple, اپل, آسیبپذیری, Vulnerability, router, Android , Samsung, Xiaomi, OPPO, Huawei, Cyber Security, جاسوسی سایبری, روتر, مودم, اندروید, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news