بدافزار جدید PyLoose لینوکس و استخراج مستقیم رمزارز از حافظه

اخبار داغ فناوری اطلاعات و امنیت شبکه

بدافزار بدون فایل جدیدی به نام PyLoose ورکلودهای ابری را هدف قرار داده است تا منابع محاسباتی آنها را برای استخراج ارز دیجیتال Monero مورد سواستفاده قرار دهد.

بدافزار PyLoose یک اسکریپت پایتون نسبتا ساده با استخراجکننده XMRig از پیش کامپایلشده و کدگذاریشده با base64 است که یک ابزار متن باز است که به طور گسترده مورد سواستفاده قرار میگیرد و از قدرت پردازش CPU برای حل الگوریتمهای پیچیده مورد نیاز برای استخراج رمزارز استفاده میکند.

به گفته محققان Wiz، اجرای مستقیم PyLoose از حافظه، بشدت آنرا از دید ابزارهای امنیتی مخفی نموده و تشخیص این بدافزار را چالشبرانگیز میکند.

این بدافزار بدون فایل، هیچ ردپای فیزیکی روی درایوهای سیستم باقی نمیگذارد، بنابراین در برابر شناسایی مبتنی بر سیگنچر آسیبپذیر نیست و معمولا از ابزارهای قانونی سیستم (living off the land) برای تزریق کد مخرب به پروسسهای قانونی استفاده میکند.

محققان امنیتی Wiz اولینبار در ٢٢ ژوئن ٢٠٢٣ حملات PyLoose را در فضای سایبری شناسایی کردند و از آن زمان تاکنون حداقل ٢٠٠ مورد قرارگیری در معرض این حملات توسط بدافزار جدید را تایید کردهاند.

در این گزارش، Wiz توضیح میدهد : «تا آنجا که میدانیم، این اولین حمله بدون فایل مبتنی بر پایتون است که ورکلودهای ابری را در فضای سایبری هدف قرار میدهد و شواهد ما نشان میدهد که نزدیک به ٢٠٠ مورد از این حمله برای استخراج رمزارز استفاده شده است».

زنجیره حمله PyLoose

مجموعه Wiz حملاتی را مشاهده کرد که با دسترسی اولیه بهدستگاهها از طریق سرویسهای نوتبوک Jupyter در دسترس عموم شروع شد، که نتوانست دستورات سیستم را محدود کند.

مهاجم از یک درخواست HTTPS GET برای دریافت payload بدون فایل (PyLoose) از یک سایت Pastebin مانند، "paste[.]c-net[.]org" و بارگذاری مستقیم آن در حافظه زمان اجرای پایتون استفاده میکند.

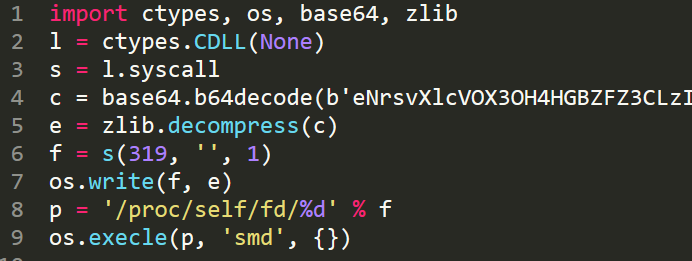

اسکریپت PyLoose رمزگشایی و از حالت فشرده خارج میشود و یک ماینر XMRig از پیش کامپایل شده مستقیما با استفاده از ابزار لینوکس "memfd" که یک تکنیک بدافزار بدون فایل شناخته شده در لینوکس است، در حافظه نمونه بارگذاری میشود.

ویز در این گزارش توضیح میدهد : "توصیفگر فایل حافظه، memfd، یک ویژگی لینوکس است که امکان ایجاد فایلهای ناشناس با پشتوانه حافظه را فراهم میکند که میتوانند برای اهداف مختلفی مانند ارتباطات بین فرآیندی یا ذخیرهسازی موقت استفاده شوند".

این گزارش ادامه میدهد : "هنگامی که payload در یک بخش حافظه که از طریق memfd ایجاد شده قرار میگیرد، مهاجمان میتوانند یکی از سیستمهای اجرایی موجود در آن محتوای حافظه را فراخوانی کنند و با آن بهگونهای رفتار کنند که گویی یک فایل معمولی روی دیسک است و در نتیجه فرآیند جدیدی را راهاندازی کنند".

این اقدام، به مهاجمان این امکان را میدهد که اجرای payload را مستقیما از حافظه انجام دهند و از اکثر راهحلهای امنیتی سنتی فرار کنند.

ماینر XMRig که در حافظه نمونه ابری به خطر افتاده بارگذاری شده است یک نسخه نسبتا جدید (نسخه 6.19.3) است که از ماینینگ پول "MoneroOcean" برای استخراج Monero استفاده میکند.

بازیگران تهدید ناشناخته

ویز نمیتوانست حملات PyLoose را به هیچ عامل تهدید خاصی نسبت دهد، زیرا مهاجم هیچ مدرک قابل اتکایی را از خود بهجا نگذاشته است.

محققان اظهار داشتند که مهاجم پشت PyLoose بسیار پیچیده به نظر میرسد و از عوامل تهدید معمولی که در حملات ورکلود ابری شرکت میکنند، متمایز است.

به مدیران فضاهای ابری توصیه میشود از در معرص عموم قرار گرفتن سرویسهای مستعد اجرای کد اجتناب کنند، از رمزهای عبور قوی و احراز هویت چند عاملی برای محافظت از دسترسی به آن سرویسها استفاده کنند و محدودیتهای اجرای دستورات سیستم را نیز اعمال کنند.

برچسب ها: Mining Pool, MoneroOcean, memfd, HTTPS GET, Cloud Workload, PyLoose, ماینر, Miner, XMRig, Payload, پایتون, Python, Linux, لینوکس, CPU, رمزارز, mining, Monero, malware, ماینینگ, cryptocurrency, تهدیدات سایبری, Cyber Security, جاسوسی سایبری, ارز دیجیتال, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news