استفاده بدافزار Rozena Backdoor از یک حمله بدون فایل برای تزریق shell از راه دور در ویندوز

اخبار داغ فناوری اطلاعات و امنیت شبکه

به منظور توزیع یک backdoor (که قبلاً شناسایی نشده بود) به نام Rozena در سیستمهای ویندوز، اخیراً یک کمپین فیشینگ مشاهده شده است که از آسیبپذیری Follina که به تازگی افشا شده، سواستفاده میکند.

ابزار تشخیصی پشتیبانی مایکروسافت ویندوز (MSDT) برنامهای است که برای اجرای کد از راه دور طراحی شده است که منجر به آسیبپذیری CVE-۲۰۲۲-۳۰۱۹۰ میشود که در می۲۰۲۲ منتشر شد.

یک لینک اکسترنال مخرب را میتوان در یک فایل مایکروسافت آفیس جاسازی کرد تا یک سواستفاده را راهاندازی کند که به مهاجمان اجازه میدهد یک آبجکت OLE مخرب را در فایل تزریق کنند و قربانیان را به کلیک کردن روی لینک یا با پیش نمایش فایل، به سادگی فریب دهند.

شناسه CVE: CVE-۲۰۲۲-۳۰۱۹۰

توضیحات: آسیبپذیری اجرای کد از راه دور ابزار تشخیصی پشتیبانی مایکروسافت ویندوز (MSDT)

منتشر شده: ۳۰ مه ۲۰۲۲

CVSS: 7.0

پلتفرمهای تحت تأثیر: Microsoft Windows

محدوده تأثیرگذاری: کاربران ویندوز مایکروسافت

تأثیر: کنترل کامل دستگاه آسیب دیده

شدت: بحرانی

تحلیل فنی

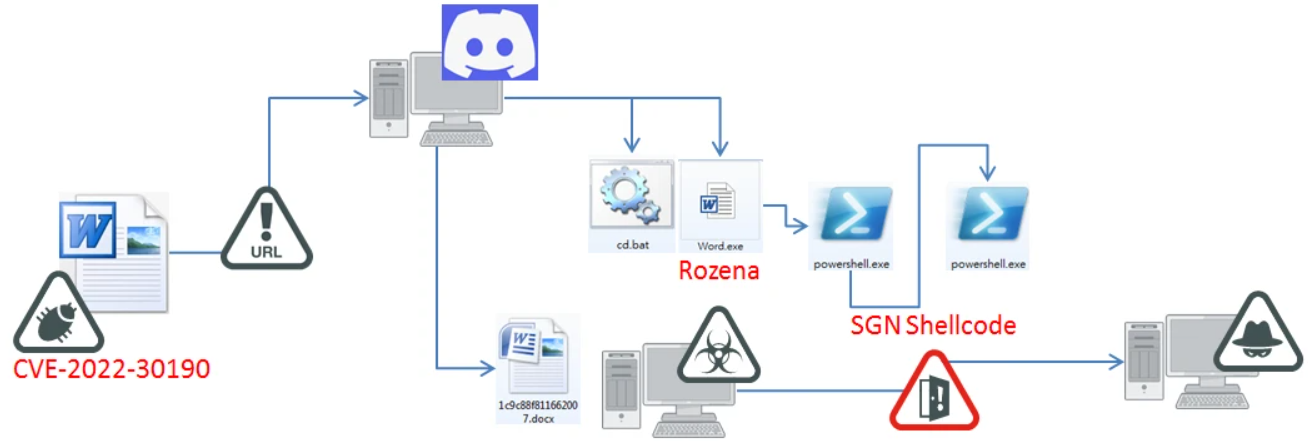

طبق مشاهدات فورتینت، پس از باز کردن یک فایل آلوده شده که حاوی Discord CDN URL به عنوان نقطه شروع است، فایل به یک Discord CDN URL متصل میشود تا یک فایل HTML ("index. htm") را به عنوان نتیجه آخرین زنجیره حمله بازیابی کند.

این به نوبه خود، یک فرمان PowerShell را برای شروع ابزار تشخیصی فراخوانی میکند، که سپس payloadهای مرحله بعدی را از همان فضای پیوست CDN دانلود میکند تا فرآیند تشخیص را تکمیل کند.

در پکیج دو فایل وجود دارد؛ ایمپلنت Rozena (Word.exe) و یک فایل بچ (cd.bat) که مسئول انجام وظایف و فعالیتهای زیر هستند:

فرآیند MSDT را خاتمه میدهد.

با تغییر رجیستری ویندوز، backdoor میتواند پایدار مانده و برای مدت طولانی غیرقابل شناسایی بماند.

با دانلود یک فایل بیضرر، یک فایل ورد به شکل طعمه ایجاد کند.

با تزریق shellcode به فایل، بدافزار درخواست reverse shell را به هاست ("microsofto. duckdns[.]org") مهاجم ارسال میکند. در نتیجه، یک backdoor به نام Rozena در سیستم در معرض خطر باز میماند و به مهاجم اجازه میدهد تا سیستم نظارتی را کنترل کند و اطلاعات را ضبط و ذخیره نماید.

فایلها و بدافزارهای مورد استفاده

طبق گزارش Fortinet، اسناد آلوده Word برای گسترش بدافزارهایی که از نقص Follina سواستفاده میکنند، استفاده میشود. با سواستفاده از فایلهای زیر، مهاجمان از تکنیکهای مهندسی اجتماعی برای سواستفاده از آسیبپذیری استفاده میکنند:

مایکروسافت اکسل

میانبر ویندوز (LNK)

فایل هایایمیج ISO

در اینجا، همه این فایلهای ذکر شده در بالا توسط عوامل تهدید به عنوان دراپر برای استقرار بدافزار در دستگاه قربانی استفاده میشوند. در زیر به انواع بدافزارهای مورد استفاده اشاره شده است:

Emotet

QBot

IcedID

Bumblebee

این آسیبپذیری حیاتی «CVE-۲۰۲۲-۳۰۱۹۰» میتواند توسط عوامل تهدید به منظور ارائه بدافزار از طریق اسناد Word مورد سواستفاده قرار گیرد، بنابراین راهی آسان برای انتشار بدافزار ایجاد میکند.

از ۱۴ ژوئن ۲۰۲۲، مایکروسافت یک پچ برای رفع این مشکل منتشر کرده است. علاوه بر این، تحلیلگران امنیت سایبری FortiGuard قویاً توصیه کردهاند که کاربران باید فوراً این پچ را برای جلوگیری از این آسیبپذیری اعمال نمایند.

برچسب ها: Bumblebee, Discord CDN URL, Rozena, MSDT, Follina, IcedID, Qbot, Microsoft Windows, reverse shell, Word, پچ, ISO, FortiGuard, Payload, emotet, HTML, Fortinet, CDN, PowerShell, Patch, Microsoft, OLE, Shellcode, آسیبپذیری, windows, ویندوز, Cyber Security, حملات سایبری, مایکروسافت, backdoor, فیشینگ, امنیت سایبری, Cyber Attacks, حمله سایبری