ابزار EDR-Redir راهکارهای EDR را با سوءاستفاده از درایورهای فیلتر ویندوز دور میزند

اخبار داغ فناوری اطلاعات و امنیت شبکه

ابزار EDR-Redir راهکارهای EDR را با سوءاستفاده از درایورهای فیلتر ویندوز دور میزند

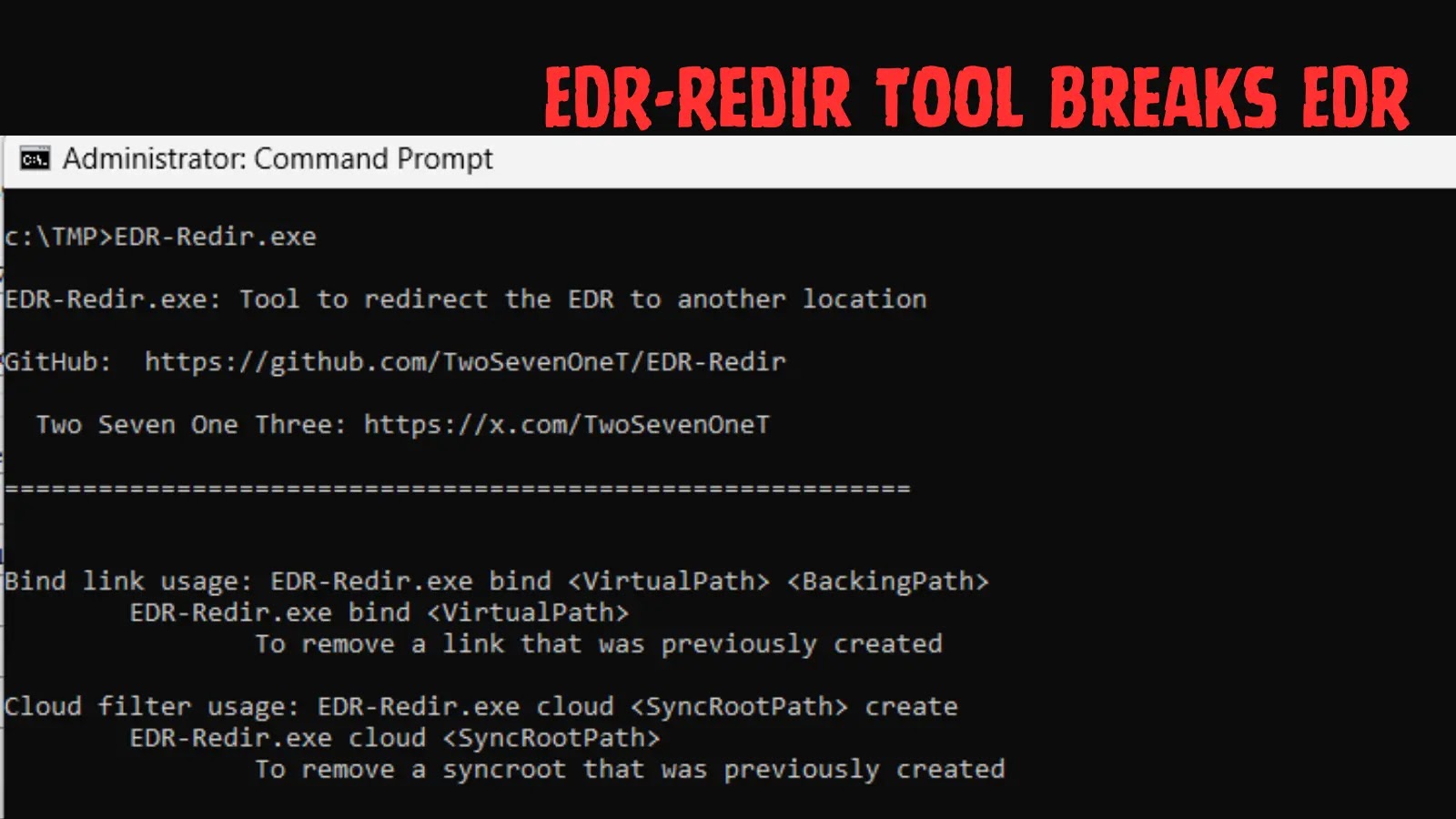

ابزار جدیدی به نام EDR-Redir ظهور کرده که به مهاجمان اجازه میدهد تا با سوءاستفاده از قابلیتهای سطح پایین سیستمعامل، پوشههای اجرایی راهکارهای تشخیص و پاسخ نقطهپایانی (EDR) را هدایت مجدد (Redirect) یا ایزوله کنند. این تکنیک که توسط محقق امنیتی TwoSevenOneT معرفی شده است، از درایورهای فیلتر فایلسیستم ویندوز برای دور زدن راهکارهای امنیتی مانند Sophos Intercept X و Elastic Defend استفاده میکند، بدون اینکه نیاز به دسترسی سطح کرنل داشته باشد.

نحوه عملکرد EDR-Redir

این ابزار از ویژگیهای پیشرفته فایلسیستم ویندوز ۱۱ (نسخه ۲۴H2) استفاده میکند تا EDRها را فریب دهد:

-

سوءاستفاده از Bind Filter Driver:

-

EDR-Redir از قابلیت Bind Link در درایور

bindflt.sysویندوز استفاده میکند. -

برخلاف لینکهای نمادین سنتی که EDRها آنها را به طور فعال مسدود میکنند (با استفاده از مکانیزمهایی مانند RedirectionGuard)، Bind Linkها به صورت شفاف در سطح درایور عمل میکنند.

-

این لینکها مسیرهای مجازی را به مسیرهای واقعی (تحت کنترل مهاجم) ترسیم میکنند و به مهاجم دارای دسترسی مدیر سیستم (Admin) اجازه میدهند عملیات خواندن/نوشتن روی پوشههای محافظتشده EDR را انجام دهد.

-

-

حمله به Windows Defender با Cloud Filter Driver:

-

برای دور زدن Windows Defender که مقاومت بیشتری در برابر Bind Linkها دارد، محقق یک راهکار خلاقانه ارائه داده است.

-

با سوءاستفاده از API فایلهای ابری (CFAPI) که توسط درایور

cldflt.sysپشتیبانی میشود، EDR-Redir پوشه Defender را به عنوان یک "ریشه همگامسازی" (Sync Root) ثبت میکند. -

این ثبتنام ناقص دسترسی Defender به دایرکتوریهای خودش را دچار اختلال میکند و باعث میشود سرویسهای آن پس از راهاندازی مجدد نتوانند شروع به کار کنند و عملاً غیرفعال شوند.

-

پیامدهای امنیتی

این ابزار میتواند عواقب خطرناکی برای امنیت سایبری شرکتها داشته باشد، زیرا حملات را در مراحل حیاتی مخفی میکند:

-

کاشت DLL: پس از هدایت مجدد پوشه EDR، مهاجمان میتوانند فایلهای DLL مخرب را برای ربودن فرآیندها یا فایلهای اجرایی جدید را برای حفظ پایداری در شبکه، رها کنند.

-

غیرفعالسازی دائمی: در حالت حمله به Defender، این روش ایزولهسازی پس از راهاندازی مجدد سیستم نیز باقی میماند و EDR را از کار میاندازد.

-

پنهانکاری: از آنجایی که این حملات در سطح درایورهای قانونی سیستم انجام میشود، بسیاری از راهکارهای امنیتی آن را به عنوان یک فعالیت عادی سیستم تلقی کرده و هشدار نمیدهند.

توصیههای دفاعی

این تکنیک نشان میدهد که EDRها باید تکامل یابند و دفاعیات خود را از لینکهای نمادین سطح کاربر، به سمت نظارت بر تعاملات فیلترهای کوچک سیستم فایل (Minifilter) سوق دهند. سازمانها باید:

-

حسابرسی امتیازات: امتیازات مدیر سیستم (Administrator) را به دقت مدیریت کنند، زیرا اجرای EDR-Redir نیازمند این سطح دسترسی است.

-

وصله فوری سیستمعامل: مطمئن شوند که وصلههای ویندوز به موقع اعمال میشوند تا هرگونه آسیبپذیری احتمالی در درایورهای فیلتر (مانند

bindflt.sysیاcldflt.sys) رفع گردد. -

نظارت بر درایور: هرگونه بارگذاری یا فعالیت غیرعادی درایورهای سیستمی، به ویژه درایورهای فیلتر فایلسیستم، را رصد کنند.

-

تلاش EDR و فروشندگان: شرکتهای سازنده EDR (مانند مایکروسافت، Elastic و Sophos) باید تدابیر حفاظتی پوشههای خود را در برابر سوءاستفاده از APIهای فایلسیستم ویندوز بهروزرسانی کنند.

برچسب ها: امنیت_سایبری, Exploit, windows, Anti-Phishing, Anti Ransomware, هکر, فیشینگ, بدافزار