گروه ایرانی Tortoiseshell، آغازگر موج جدید حملات بدافزار IMAPLoader

اخبار داغ فناوری اطلاعات و امنیت شبکه

گفته میشود که عامل تهدید ایرانی معروف به Tortoiseshell به موج جدیدی از حملات Watering Hole دست زده است که برای استقرار بدافزاری به نام IMAPLoader طراحی شدهاند.

مجموعه PwC Threat Intelligence در تحلیلی گفت: "IMAPLoader یک بدافزار داتنت است که توانایی فینگرپرینت سیستمهای قربانی را با استفاده از ابزارهای بومی ویندوز دارد و به عنوان دانلودکننده payloadهای بیشتر عمل میکند.

آنها افزودند: "این بدافزار از ایمیل به عنوان یک کانال [command-and-control] استفاده میکند و قادر به اجرای payloadهای استخراج شده از پیوستهای ایمیل است و از طریق استقرار سرویسهای جدید اجرا میشود".

گروه Tortoiseshell حداقل از سال 2018 فعال بوده و سابقه استفاده استراتژیک از امکان به خطر انداختن وب سایت، به عنوان ترفندی برای تسهیل توزیع بدافزار دارد. اوایل ماه میمیلادی سال جاری، ClearSky این گروه را به نقض هشت وبسایت مرتبط با شرکتهای حملونقل، لجستیک و خدمات مالی در اسرائیل مرتبط دانست.

طبق ادعای گزارش، این عامل تهدید با سپاه پاسداران انقلاب اسلامی (IRGC) همسو است و همچنین توسط جامعه امنیت سایبری گستردهتر تحت نامهای Crimson Sandstorm (Curium)، Imperial Kitten، TA456 و Yellow Liderc نیز شناخته میشود.

آخرین مجموعه حملات بین سالهای 2022 و 2023 مستلزم جاسازی جاوا اسکریپت مخرب در وبسایتهای قانونی در معرض خطر برای جمعآوری جزئیات بیشتر درباره بازدیدکنندگان، از جمله مکان، اطلاعات دستگاه و زمان بازدید آنها بود.

این نفوذها عمدتاً بر بخشهای دریایی، کشتیرانی و لجستیک محدوده دریای مدیترانه متمرکز بودند و در برخی موارد منجر به استقرار IMAPLoader به عنوان یک payload مرحله بعدی در صورتی که قربانی هدفی با ارزش تلقی شود، میشود.

گفته میشود IMAPLoader به دلیل شباهتها در عملکرد، جایگزینی برای Tortoiseshell که ایمپلنت IMAP مبتنی بر پایتون است و قبلاً در اواخر سال 2021 و اوایل سال 2022 استفاده میشد، میباشد.

این بدافزار با جستجو در حسابهای ایمیل IMAP با کدهای سخت، بهویژه چک کردن پوشه میلباکس که به اشتباه با املای «Recive» نوشته شده است، برای بازیابی فایلهای اجرایی از پیوستهای پیام، بهعنوان دانلودکننده برای payloadهای مرحله بعدی عمل میکند.

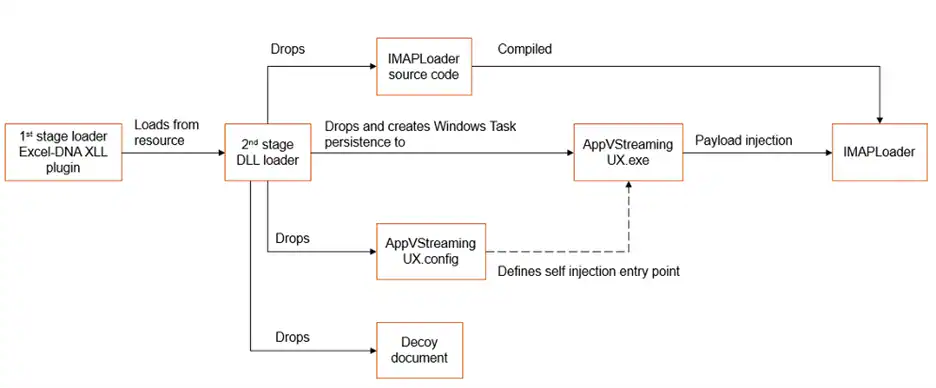

در یک زنجیره حمله جایگزین، یک فایل فریبنده و جعلی مایکروسافت اکسل به عنوان یک مسیر اولیه برای شروع یک فرآیند چند مرحلهای جهت ارائه و اجرای IMAPLoader استفاده میشود، که نشان میدهد عامل تهدید از انواع تاکتیکها و تکنیکها برای تحقق اهداف استراتژیک خود استفاده میکند.

مجموعه PwC اعلام کرد که سایتهای فیشینگ ایجاد شده توسط Tortoiseshell را نیز کشف کرده است؛ و برخی از آنها بخشهای مسافرت و مهماننوازی و پذیرایی در اروپا را هدف قرار میدهند تا با استفاده از صفحات ورود جعلی مایکروسافت، جمعآوری اعتبارنامه را انجام دهند.

شرکت PwC افزود: "این عامل تهدید همچنان یک تهدید فعال و پایدار برای بسیاری از صنایع و کشورها از جمله بخشهای دریایی، کشتیرانی و لجستیک در مدیترانه، صنایع هستهای، هوافضا و صنایع دفاعی در ایالات متحده و اروپا و ارائه دهندگان خدمات مدیریت فناوری اطلاعات در خاورمیانه است".

برچسب ها: Curium, Yellow Liderc, Imperial Kitten, TA456, Crimson Sandstorm, IMAPLoader, Tortoiseshell, Watering hole, IRGC, سپاه پاسداران انقلاب اسلامی, Payload, Iran, Email, ایران, windows, ویندوز, israel, phishing, malware, ایمیل, اسرائیل, Cyber Security, جاسوسی سایبری, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news