کشف حمله فینگرپرینتینگ به ترافیک رمزگذاری شده Tor

اخبار داغ فناوری اطلاعات و امنیت شبکه

تجزیه و تحلیل جدیدی از حملات فینگرپرینتینگ وب سایت (WF) که متوجه مرورگر وب Tor بوده، نشان داده است که دشمنان میتوانند اطلاعات وب سایتی را که قربانی بازدید میکنند جمعآوری کند، اما این عمل فقط در سناریوهایی که عامل تهدید علاقمند به زیرمجموعه خاصی از وب سایتها که توسط کاربران بازدید شده است، قابل انجام میباشد.

محققان شامل جوآنی چروبین، رابیانسن و کارملا ترونکوزو در مقالهای که به تازگی منتشر شده است، گفتند: "با نظارت بر مجموعه کوچکی از پنج وبسایت محبوب مشخص شد که حملات میتوانند بیش از ۹۵ درصد دقت داشته باشند، اما حملات غیرهدفمند (بی هدف) علیه مجموعههایی از ۲۵ و ۱۰۰ وبسایت به ترتیب از دقت ۸۰ و ۶۰ درصد فراتر نمیروند".

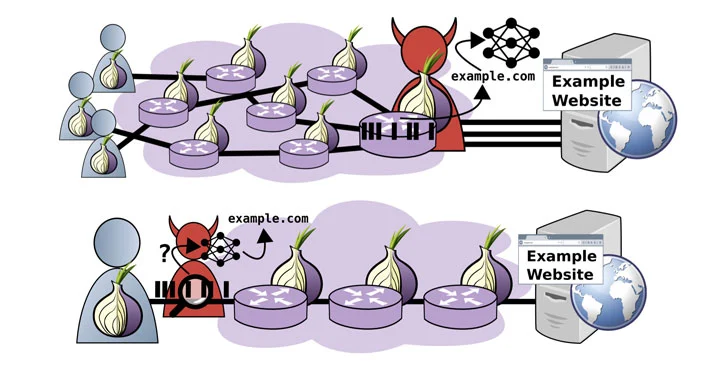

مرورگر Tor با مسیریابی ترافیک اینترنتی از طریق یک شبکه همپوشانی شده متشکل از بیش از شش هزار رله، «ارتباط غیرقابل پیوند» را به کاربرانش ارائه میکند. این ارتباط با هدف ناشناس کردن مکان مبدا و استفاده از طرفهای ثالثی است که نظارت بر شبکه یا تجزیه و تحلیل ترافیک را انجام میدهند. این امر با ساخت مداری که از مسیر رله ورودی، وسط و خروجی عبور میکند، قبل از ارسال درخواستها به آدرسهای IP مقصد، به دست میآید.

علاوه بر این، درخواستها برای هر رله یک بار رمزگذاری میشوند تا مانع از تجزیه و تحلیل بیشتر شده و از نشت اطلاعات جلوگیری شود. از سویی خود کلاینتهای Tor در زمینه ارتباط با رلههای ورودی خود ناشناس نیستند، زیرا ترافیک رمزگذاری شده است و درخواستها از طریق جامپهای متعدد انجام میشوند و رلههای ورودی نمیتوانند مقصد کاربران را شناسایی کنند؛ و همچنین به همین علت و همانطور که گفته شد، نودهای خروجی نمیتوانند کاربران تشخیص دهند.

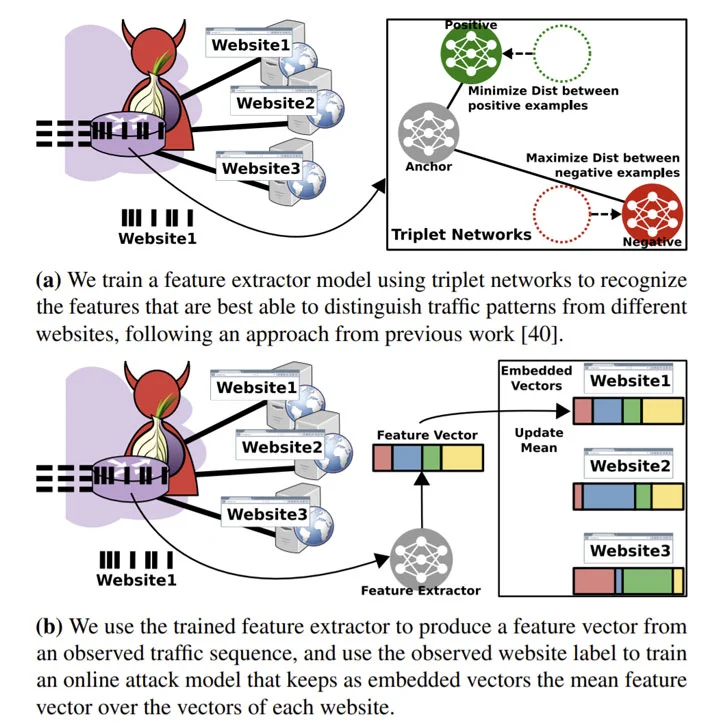

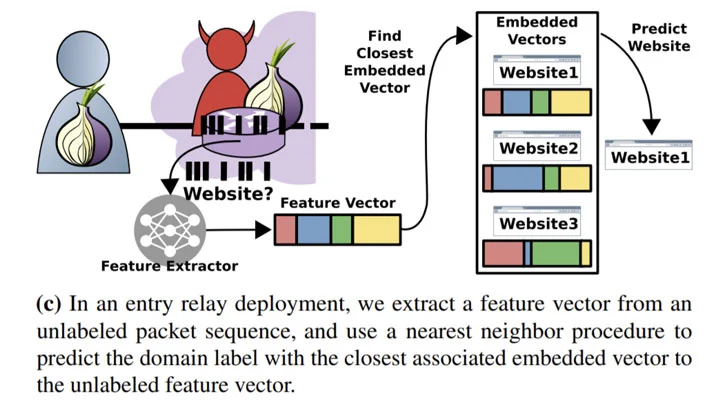

هدف از حملات فینگرپرینتینگ وبسایت به Tor، شکستن این محافظتهای ناشناس و قادرسازی مهاجمان به مشاهده الگوهای ترافیک رمزگذاری شده بین قربانی و شبکه Tor است تا وبسایت بازدید شده توسط قربانی را پیشبینی کند. مدل تهدیدی که توسط دانشگاهیان ابداع شده است، فرض میکند که یک مهاجم یک نود خروجی را اجرا میکند (به طوری که گویی تنوع ترافیک ایجاد شده توسط کاربران واقعی را به تصویر میکشد)، و سپس به عنوان منبعی برای جمعآوری ردیابی ترافیک Tor و ایجاد یک مدل طبقهبندی مبتنی بر یادگیری ماشینی استفاده میشود که در مافوق اطلاعات جمعآوری شده برای استنباط بازدید از وب سایت توسط کاربران قرار میگیرد.

محققان که رلههای ورودی و خروجی را به مدت یک هفته در جولای سال ۲۰۲۰ با استفاده از نسخه سفارشی Tor v0.4.3.5 برای استخراج اطلاعات خروجی مربوطه اجرا کردند، توضیح دادند که مدل مهاجم شامل یک مرحله آموزش آنلاین است که از مشاهدات ترافیک Tor واقعی جمعآوریشده از یک رله خروجی (یا رلههای خروجی) برای بروزرسانی مداوم مدل طبقهبندی در طول زمان استفاده میکند.

برای کاهش هرگونه نگرانی امنیتی و حفظ حریم خصوصی نشات گرفته از این مطالعه، نویسندگان مقاله بر اقدامات احتیاطی در نظر گرفته شده برای جلوگیری از نشت وبسایتهای حساسی که کاربران ممکن است از طریق مرورگر Tor بازدید کنند، تأکید کردند.

محققان در انتها نتیجه گرفتند: «نتایج ارزیابی ما در شرایط واقعی نشان میدهد که حملات WF تنها در صورتی میتوانند موفقیتآمیز باشند که هدف دشمن شناسایی وبسایتها در یک مجموعه کوچک باشد. به عبارت دیگر، مهاجمان هدفمندی که هدفشان نظارت کلی بر بازدیدهای وبسایت کاربران است، در این حملات شکست خواهند خورد؛ اما مهاجمانی که به طور متمرکز پیکربندی کاربران و وبسایت خاصی را هدف قرار میدهند، ممکن است در این مسیر به موفقیت برسند».

برچسب ها: relay, websites, website fingerprinting, WF, وبسایت, کلاینت, رله, فینگرپرینتینگ, fingerprinting, مرورگر, ترافیک, Tor Browser, Tor, Encryption, cybersecurity, رمزگذاری, امنیت سایبری, Cyber Attacks, حمله سایبری