پیچیدهترین هک تاریخ آیفون با بهرهگیری از ویژگی سختافزاری پنهان محصولات اپل

اخبار داغ فناوری اطلاعات و امنیت شبکه

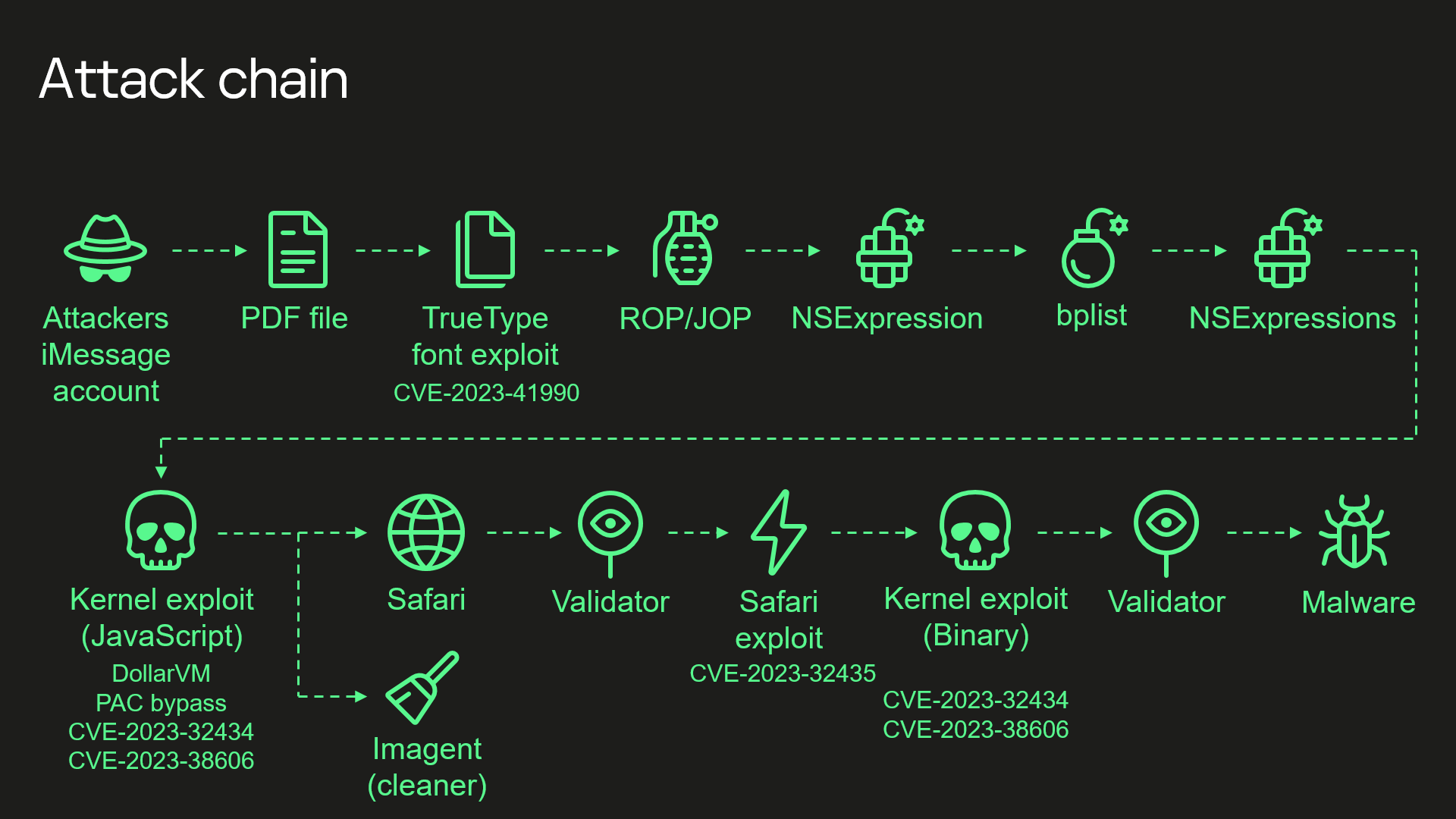

حملات جاسوسافزار Operation Triangulation که دستگاههای iOS اپل را هدف قرار میدهند، از اکسپلویتهایی استفاده میکنند که قبلا دیده نشده بودند و حتی دور زدن حفاظتهای امنیتی مبتنی بر محور سختافزار ایجاد شده توسط شرکت اپل را ممکن مینماید.

شرکت امنیت سایبری روسی کسپرسکی که این کمپین را در ابتدای سال 2023 پس از تبدیل شدن به یکی از اهداف این حملات کشف کرد، آن را بهعنوان "پیچیدهترین زنجیره حمله" توصیف کرد که تا به امروز مشاهده کرده است. کسپرسکی میگوید که این کمپین از سال 2019 فعال بوده است.

فعالیت این بهرهبرداری شامل استفاده از چهار نقص روز صفر (zero-day) بود که بهصورت زنجیرهای برای دستیابی به سطح بیسابقهای از دسترسی و دستگاههای هدف backdoor که نسخههای iOS تا iOS 16.2 را با هدف نهایی جمعآوری اطلاعات حساس اجرا میکردند، بود.

نقطه شروع حمله صفر کلیک (zero-click) یک تعامل با iMessage است که دارای یک پیوست مخرب میباشد، که بدون هرگونه تعامل کاربر به طور خودکار پردازش میشود تا درنهایت مجوزهای دسترسی سطح بالا را دریافت کند و یک ماژول نرمافزار جاسوسی را مستقر نماید. این جاسوسافزار به طور خاص، شامل تسلیحات سایبری و بهرهبرداری از آسیبپذیریهای زیر است:

• آسیبپذیری CVE-2023-41990: یک نقص در مولفه FontParser که میتواند منجر به اجرای کد دلخواه در هنگام پردازش یک فایل فونت ساخته شده خاص، که از طریق iMessage ارسال میشود، شود. (در iOS 15.7.8 و iOS 16.3 رفع شده است)

• آسیبپذیری CVE-2023-32434: یک آسیبپذیری سرریز عدد صحیح در کرنل که میتواند توسط یک برنامه مخرب برای اجرای کد دلخواه با امتیازات هسته مورد سوء استفاده قرار گیرد. (در iOS 15.7.7، iOS 15.8 و iOS 16.5.1 رفع شده است)

• آسیبپذیری CVE-2023-32435: یک آسیبپذیری خطای حافظه در WebKit که میتواند منجر به اجرای کد دلخواه هنگام پردازش محتوای وب ساختهشده خاص شود. (در iOS 15.7.7 و iOS 16.5.1 رفع شده است)

• آسیبپذیری CVE-2023-38606: مشکلی در کرنل که به یک برنامه مخرب اجازه میدهد تا وضعیت حساس کرنل را تغییر دهد. (در iOS 16.6 رفع شده است)

لازم به ذکر است که پچهای مربوط به CVE-2023-41990 توسط اپل در ژانویه 2023 منتشر شد، اگرچه جزئیات مربوط به بهرهبرداری تنها در 8 سپتامبر 2023 توسط این شرکت، همان روزی که iOS 16.6.1 را برای حل دو مورد دیگر ارائه کرد، منتشر شد. دو مورد مذکور، نقصهای CVE-2023-41061 و CVE-2023-41064 بودند که به طور فعال در ارتباط با کمپین جاسوسافزار Pegasus مورد سواستفاده قرارگرفتهاند.

این مورد همچنین تعداد روز صفرهای استفاده شده فعال توسط اپل را از ابتدای سال به بیست میرساند.

درحالیکه در ابتدا اعتقاد بر این بود که توالی آلودگی CVE-2022-46690 را نیز در خود جای داده است، شرکت از آن زمان به این نتیجه رسیده است که دیگر چنین شرایطی برقرار نیست. CVE-2022-46690 به یک مشکل نوشتن خارج از محدوده با شدت بالا در IOMobileFrameBuffer اشاره دارد که میتواند توسط یک برنامه مخرب برای اجرای کد دلخواه با اختیارات کرنل مورد استفاده قرار گیرد که در دسامبر 2022 توسط اپل رفع شد.

کسپرسکی گفت: "خیلی زود متوجه شدیم که آسیبپذیری کرنل مورد استفاده در این حمله CVE-2022-46690 نیست، بلکه یک روز صفر ناشناخته است. ما تمام اطلاعات را با اپل به اشتراک گذاشتیم که منجر به حل نهتنها یک، بلکه چهار آسیبپذیری روز صفر شد".

از میان چهار آسیبپذیری، CVE-2023-38606 سزاوار توجه ویژه است زیرا دور زدن حفاظت امنیتی مبتنی بر سختافزار را برای مناطق حساس حافظه هسته با استفاده از رجیسترهای I/O (MMIO) با نقشه حافظه تسهیل میکند، که این ویژگی هرگز وجود نداشته و تاکنون شناخته نشده یا مستند نشده است.

این اکسپلویت، بهویژه، SoCهای A12-A16 Bionic اپل را هدف قرار میدهد، و بلوکهای ناشناخته MMIO رجیسترها را که متعلق به پردازنده گرافیکی مشترک هستند، انتخاب میکند. در حال حاضر مشخص نیست عوامل تهدید مرموز پشت این عملیات چگونه از وجود آن مطلع شدهاتد. همچنین مشخص نیست که آیا این مسئله توسط اپل توسعه داده شده است یا یک جزء شخص ثالث مانند ARM CoreSight است.

به بیانی دیگر، CVE-2023-38606 حلقه حیاتی در زنجیره بهرهبرداری است که با توجه به این مهم که به عامل تهدید اجازه میدهد تا کنترل کامل سیستم در معرض خطر را بهدست آورد، با موفقیت Operation Triangulation ارتباط نزدیکی دارد.

بوریس لارین، محقق امنیتی، گفت: "حدس ما این است که این ویژگی سختافزاری ناشناخته به احتمال زیاد برای اهداف دیباگ کردن یا آزمایش توسط مهندسان اپل یا کارخانه مورد استفاده قرارگرفته است، یا اینکه به اشتباه شکل گرفته است. از آنجایی که این ویژگی توسط سیستم عامل استفاده نمیشود، ما نمیدانیم مهاجمان چگونه میتوانند از آن استفاده کنند".

وی افزود: "امنیت سختافزاری اغلب بر "امنیت از طریق ابهام" متکی است، و مهندسی معکوس آن بسیار دشوارتر از نرمافزار است، اما این یک رویکرد ناقص است، زیرا دیر یا زود، همه اسرار فاش میشوند. سیستمهایی که بر "امنیت از طریق ابهام" متکی هستند، باید توجه نمایند که ابهام و پنهانسازی هرگز نمیتواند همیشه و همواره امن باشد".

این تحول در حالی صورت میگیرد که واشنگتن پست گزارش داد که هشدارهای اپل در اواخر اکتبر در مورد اینکه چگونه روزنامهنگاران هندی و سیاستمداران مخالف ممکن است هدف حملات جاسوسافزارهای دولتی قرارگرفته باشند، دولت را بر آن داشت تا صحت ادعاها را زیر سوال ببرد و آنها را بهعنوان یک مورد " نقص الگوریتمی" در سیستمهای این غول فناوری توصیف کند.

علاوه بر این، مقامات ارشد دولت خواستار آن شدند که شرکت تاثیر سیاسی هشدارها را کاهش دهد و شرکت را تحتفشار قرار دادند تا توضیحات دیگری در مورد اینکه چرا ممکن است این هشدارها ارسال شده باشد، ارائه دهد. تا کنون، هند استفاده از نرمافزارهای جاسوسی مانند برنامههای Pegasus متعلق به NSO Group را تایید و یا تکذیب نکرده است.

واشنگتن پست با استناد به افراد آگاه در این زمینه خاطرنشان کرد که "مقامات هندی از اپل خواستند تا هشدارها را پس بگیرد و بگوید اشتباه کرده است" و مدیران ارتباطات شرکتی اپل هند به طور خصوصی از روزنامهنگاران فناوری هند خواستند تا در مقالات خود تاکید کنند که هشدارهای اپل ممکن است هشدارهای نادرستی باشد تا توجه دولت روی خود را از بین ببرد".

برچسب ها: MMIO, Bionic, IOMobileFrameBuffer, CVE-2023-41990, FontParser, پگاسوس, CVE-2023-38606, Operation Triangulation, CVE-2023-32434, CVE-2023-32435, WebKit, zero-click zero-day, Spyware, zero-click, آیفون, Pegasus, کرنل, NSO Group, Exploit, جاسوسافزار, kernel, روز صفر, iOS, Apple, اپل, اکسپلویت, آسیبپذیری, Vulnerability, iMessage, Cyber Security, iPhone , جاسوسی سایبری, backdoor, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news