بهرهگیری هکرهای چینی از روتکیت Demodex برای جاسوسی از کاربران ویندوز 10

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک عامل تهدیدکننده چینی که تا قبل از این ناشناخته بوده، به عملیاتی طولانی مدت با هدفگیری اهدافی در جنوب شرقی آسیا در ژوئیه سال ۲۰۲۰ برای مستقر کردن یک روتکیت kernel در سیستمهای ویندوزی آسیب دیده دستزده است.

گفته میشود حملاتی که توسط گروه هکری انجام شده و کسپرسکی آنها را GhostEmperor نامیده، از "فریمورک بدافزار پیچیده چند مرحله ای" استفاده کرده است. این فریمورک امکان افزایش ماندگاری و برقراری کنترل از راه دور بر روی میزبانهای مورد نظر را فراهم میکند.

شرکت امنیت سایبری روسی کسپرسکی، این روتکیت را Demodex نامیده است. گزارشهایی از آلودگی در چندین نهاد برجسته در مالزی، تایلند، ویتنام و اندونزی و علاوه بر آن مواردی اندک در مصر، اتیوپی و افغانستان گزارش شده است.

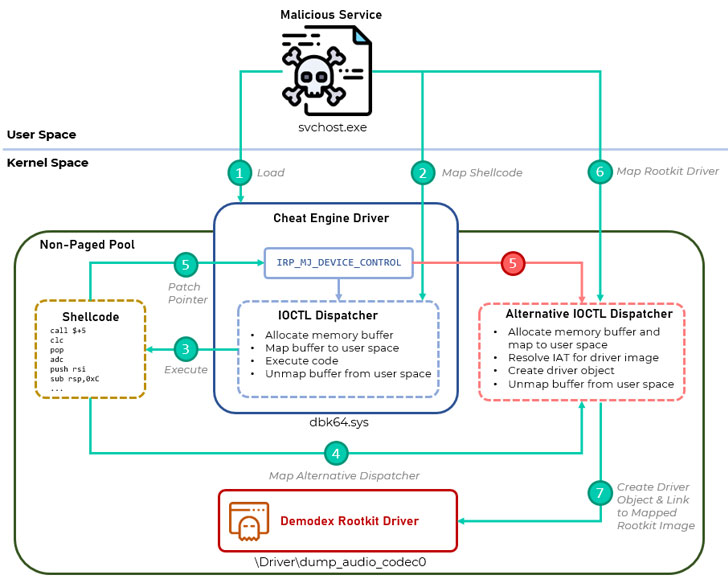

محققان کسپرسکی اعلام کردند: "Demodex برای پنهان کردن مصنوعات بدافزاری در حالت user در برابر محققان و راه حلهای امنیتی استفاده میشود. این بدافزار یک برنامه بارگذاری غیرمجاز جالب را در بر میگیرد که شامل کامپوننت حالت kernel یک پروژه متن باز به نام Cheat Engine برای دور زدن مکانیزم Driver Signature Enforcement ویندوز است".

مشخص شده است که آلودگیهای GhostEmperor از چندین مسیر نفوذ استفاده میکنند تا در اجرای بدافزار در حافظه به اوج خود برسد؛ از جمله مهمترین آنها استفاده از آسیبپذیریهای شناخته شده در سرورهای در دسترس عموم مانند Apache ،Window IIS ،Oracle و Microsoft Exchange و من جمله سواستفاده از ProxyLogon است که در ماه مارس ۲۰۲۱ سال آشکار شد. برای ایجاد جایگاه و پایگاه اولیه و نقطه اتکاهای بعدی در سایر قسمتهای شبکه قربانی این حملات، حتی در دستگاههایی که نسخههای اخیر سیستم عامل ویندوز ۱۰ را اجرا میکنند نیز از این آسیبپذیریها سواستفاده میشود.

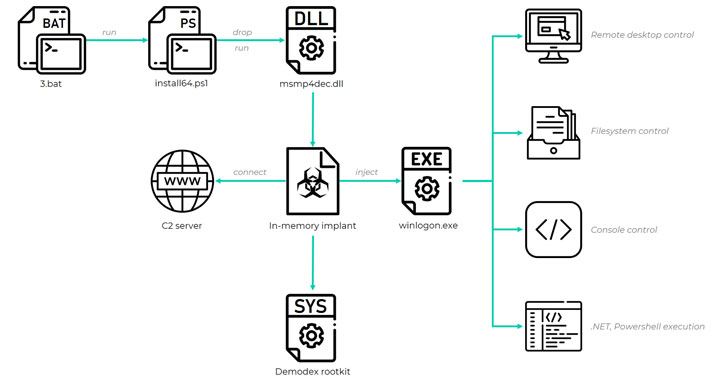

در پی نقض موفقیتآمیز، زنجیرههای آلودگی انتخاب شده که منجر به استقرار rootkit شده است که از راه دور از طریق یک سیستم دیگر در همان شبکه با استفاده از نرمافزارهای قانونی مانند WMI یا PsExec انجام پذیرفت، منجر به اجرای ایمپلنت درون حافظهای با قابلیت نصب payloadهای اضافی در زمان اجرا شد.

علیرغم تکیه بر مبهمسازی و سایر روشهای تشخیص-فرار برای جلوگیری از کشف و تجزیه و تحلیل، Demodex از مکانیزم Driver Signature Enforcement مایکروسافت استفاده میکند تا با استفاده از اجرای کد بدون تأیید و دلخواه در فضای kernel از طریق یک درایور تأیید شده قانونی متن باز به نام (dbk64.sys) که در کنار Cheat Engine ارسال میشود، به این کار اقدام نماید. این برنامه برای ارائه کدهای تقلب در بازیهای ویدئویی استفاده میشود.

محققان افزودند: "با یک عملیات طولانی مدت، قربانیان برجسته و مهم و مجموعه ابزارهای پیشرفته، مشخص است که مهاجم اصلی از مهارت بالایی برخوردار است و در کار خود به حد کافی تسلط دارد؛ چرا که مهاجم با مجموعه وسیعی از روشهای ضد تجریه و تحلیل غیر معمول و پیچیده و همچنین تکنیکهای ضد تشریح به خوبی توانایی خود را به رخ میکشد".

این افشاگری در حالی انجام میشود که یک عامل تهدید مرتبط با چین با اسم رمز TAG-28 نیز کشف شده است که در پس تهاجم علیه رسانههای هندی و سازمانهای دولتی مانند گروه تایمز، سازمان Unique Identification Authority کشور هند (UIDAI) و اداره پلیس ایالت مادیا پرادش هند بوده است.

در اوایل هفته جاری نیز فعالیت مخربی با هدفگیری سرورایمیل Roshan که یکی از بزرگترین ارائهدهندگان مخابرات افغانستان است، کشف شد که به چهار مهاجم متمایز دولتی چین شامل RedFoxtrot ،Calypso APT و همچنین دو کلاستر جداگانه با backdoor مربوط به گروههای Winnti و PlugX، مرتبط دانسته شده است.

برچسب ها: TAG-28, PlugX, Roshan, PsExec, WMI, Driver Signature Enforcement, Cheat Engine, kernel, Demodex, GhostEmperor, Winnti, ProxyLogon, Payload, Oracle, Microsoft Exchange, cybersecurity, Kaspersky, Windows 10, Rootkit, malware, مایکروسافت, backdoor, بدافزار, امنیت سایبری, کسپرسکی, Cyber Attacks, حمله سایبری