بدافزار Sliver، جایگزینی برای Cobalt Strike

اخبار داغ فناوری اطلاعات و امنیت شبکه

هکرها علاقه شدیدی به Sliver، یک فریمورک متنباز، C2 نشان میدهند، زیرا مشاهده شدهاند که از آن در حملات سایبری استفاده میکنند و آن را به نوعی جایگزین Cobalt Strike کردهاند.

اما چرا Cobalt Strike را رها کنیم؟

بیکونهای Cobalt Strike توسط مجرمان سایبری در شبکههای در معرض خطر برای تسهیل حرکت جانبی پس از سازش شبکه استفاده میشوند. تحلیلگران امنیتی به تدریج دفاع خود را در برابر چنین مواردی از Cobalt Strike بهبود بخشیدهاند که منجر به افزایش تشخیص ابزار تست نفوذ میشود. این عوامل تهدید را مجبور کرد که بهدنبال جایگزینی برای آن باشند.

مشاهدات مایکروسافت

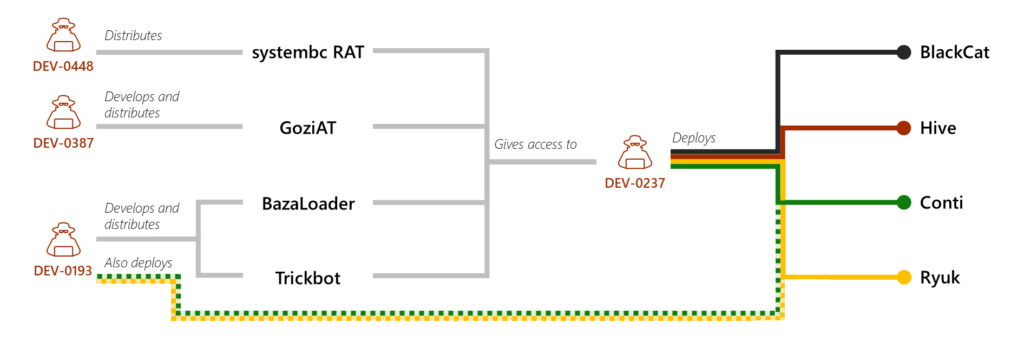

اخیرا، Sliver توسط یکی از گروههای مجرم سایبری و یکی از وابستههای پرکار RaaS، DEV-0237، پذیرفته و بهکار گرفته شده است.

فریمورک C2 در حملات اخیر با استفاده از لودر بدافزار Bumblebee استفاده شده است.

ابزار Sliver از payloadها یا استیجرهای کوچکتر پشتیبانی میکند، که توسط بسیاری از فریمورکهای C2 برای کاهش مقدار کد مخرب موجود در یک payload اولیه استفاده میشود و تشخیص مبتنی بر فایل را دشوارتر میکند.

یکی از ویژگیهای کلیدی این ابزار توانایی آن در محدود کردن اجرا به بازههای زمانی خاص، میزبانها، ماشینهای متصل به دامین یا کاربران است.

این ویژگی همچنین از اجرای ایمپلنت در محیطهای ناخواسته مانند sandboxها که به تشخیص کمک میکند، جلوگیری میکند.

مقایسه بین ابزارها

ابزار Sliver دارای قابلیتهای مشابه Cobalt Strike است. با بررسی دقیقتر میتوان فهمید که چه چیزی آن را به یک تهدید بالقوه تبدیل میکند.

ابزار Sliver تعداد ماژولهای داخلی بسیار بیشتری نسبت به Cobalt Strike دارد که استفاده از سیستمها و استفاده از ابزارهای اهرمی را برای عوامل تهدید برای دسترسی آسانتر میکند.

از سوی دیگر، Cobalt Strike یک ابزار ماژول یا payload است که توسط خودتان باید ارائه شود.

بدافزار Sliver موانع ورود مهاجمان را کاهش میدهد. این امکان سفارشیسازی بیشتر از نظر تحویل payload و راههایی برای انطباق حملات برای جلوگیری از دفاع را فراهم میکند.

در مقایسه با Cobalt Strike، که دارای استفاده گسترده و پولی است و بنابراین به عوامل تهدید نیاز دارد که مکانیسم مجوز را هر بار که نسخه جدیدی منتشر میشود، شکست دهند، Sliver یک پروژه رایگان و متنباز است که در GitHub در دسترس است.

استفاده از Sliver در حال افزایش است

ابزار Sliver در چندین کمپین با هدفگیری طیف وسیعی از سازمانها، ازجمله دولتها، صنایع تحقیقاتی، مخابرات و آموزش عالی استفاده شده است.

بین ٣ فوریه و ٤ مارس، یک کمپین از زیرساختهای حمله به میزبانی روسیه، نهادهای دولتی در پاکستان و ترکیه را هدف قرار داد.

در طول سه ماهه اول سال ٢٠٢٢، ١٤٣ نمونه Sliver با پتانسیل استفاده بهعنوان ابزار مرحله اول در فعالیتهای مخرب کشف شد.

نتیجهگیری

بدافزار Sliver یک ابزار بین پلتفرمی است و از اینرو میتواند در چندین سیستم عامل ازجمله ویندوز، macOS و لینوکس استفاده شود. عاملان تهدید اکنون یک جایگزین دارند، اما سازمانها نمیتوانند توجه خود را از کوبالت استرایک معطوف کنند. Sliver یکی از چندین فریمورک C2 است که توسط مهاجمان بهعنوان جایگزینی برای Cobalt Strike استفاده میشود. مدافعان میتوانند با استفاده از TTPهای مایکروسافت آنها را شناسایی کنند. این غول فناوری همچنین دستورالعملهایی را برای شناسایی payloadهای Sliver ارائه کرده است که با استفاده از کدبیس رسمی فریمورک C2 تولید شدهاند.

برچسب ها: C2 Server, اسلیور, DEV-0237, Sliver, Bumblebee, فریمورک, Framework, کوبالت استرایک, Sandbox, Module, Cobalt Strike Beacon, RaaS, Cobalt Strike, ماژول, Payload, Linux, لینوکس, macOS, Microsoft, Github, windows, ویندوز, malware, Cyber Security, حملات سایبری, مایکروسافت, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news