باجافزار نوظهور H0lyGh0st مرتبط با کره شمالی

اخبار داغ فناوری اطلاعات و امنیت شبکه

مایکروسافت تهدیدی را که در ژوئن ۲۰۲۱ پدیدار شد و مشاغل کوچک تا متوسط را هدف قرار میداد به عاملان تحت حمایت دولتی که به عنوان DEV-0530 ردیابی میشوند، مرتبط دانسته است.

محققان مایکروسافت یک تهدید باجافزار نوظهور را که قبلاً تعدادی از کسبوکارهای کوچک تا متوسط را در معرض خطر قرار داده است، به عاملان با انگیزه مالی متعلق به کره شمالی مرتبط کردهاند که از سال گذشته فعال بودهاند.

گروهی که توسط محققان مرکز اطلاعات تهدیدات مایکروسافت (MSTIC) با نام DEV-0530 ردیابی میشود، اما خود را H0lyGh0st مینامند، از ژوئن ۲۰۲۱ در حال توسعه و استفاده از باجافزار در حملات بوده است.

محققان MTIC و واحد امنیت دیجیتال مایکروسافت (MDSU) در پست وبلاگی که روز پنجشنبه منتشر شد، گفتند که این گروه با موفقیت کسبوکارهای کوچک تا متوسط، از جمله سازمانهای تولیدی، بانکها، مدارس، و شرکتهای برنامهریزی رویدادها و جلسات را در چندین کشور به خطر انداخته است.

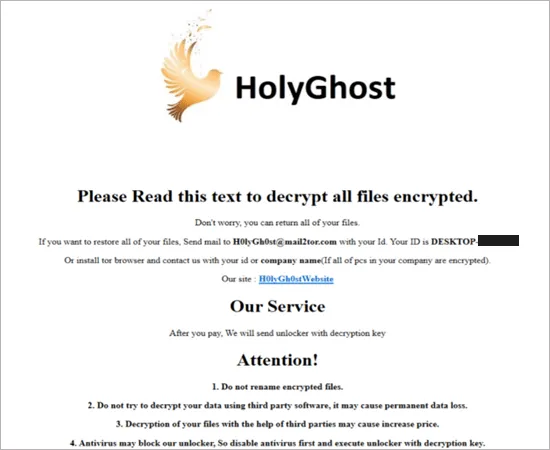

روش کار استاندارد H0lyGh0st این است که از باجافزاری همنام برای رمزگذاری همه فایلها در دستگاه مورد نظر با استفاده از پسوند فایل .h0lyenc استفاده میکند، سپس نمونهای از فایلها را برای قربانی ارسال میکند. به گفته محققان، این گروه با قربانیان در یک سایت .onion که در آن یک فرم تماس برای ارتباط با قربانیان فراهم میکند، تعامل و ارتباط دارد.

این گروه معمولاً در ازای بازگرداندن دسترسی به فایلها، پرداخت باج به بیتکوین را طلب میکند. به گفته محققان، H0lyGh0st در وب سایت خود ادعا میکند که در صورت پرداخت، دادههای قربانیان را نمیفروشد یا منتشر نمیکند. با این حال، از اخاذی مضاعف برای تحت فشار قرار دادن اهداف برای پرداخت استفاده میکند و تهدید میکند که دادههای سرقت شده را در رسانههای اجتماعی منتشر میکند یا در صورت عدم پاسخگویی به درخواستهای باج، آنها را برای مشتریان قربانی ارسال میکند.

معرفی H0lyGh0st

به گفته محققان، کمپینهای باجافزار H0lyGh0st انگیزههای مالی دارند و محققان متنی را مشاهده میکنند که به یک یادداشت باجگیری مرتبط است که در آن مهاجمان ادعا میکنند که قصد دارند «شکاف بین غنی و فقیر را بپوشانند».

مایکروسافت میگوید: «آنها همچنین با ادعای افزایش آگاهی امنیتی قربانی از طریق آگاه کردن قربانیان از وضعیت امنیتی خود، تلاش میکنند تا اقدامات خود را مشروعیت بخشند».

به گفته MSTIC، طبق مطالعات و بررسی محققان، گروه DEV-0530 همچنین با یک گروه دیگر مستقر در کره شمالی که با نام PLUTONIUM ردیابی میشود، و همچنین به عنوان DarkSeoul یا Andariel نیز شناخته میشوند. آنها گفتند که H0lyGh0st همچنین با استفاده از ابزارهایی که منحصراً توسط PLUTONIUM ایجاد شده است، فعالیت کرده است.

داستان دو خانواده

به گفته محققان، H0lyGh0st از زمان شروع استفاده از باجافزار در ژوئن ۲۰۲۱ و تا می۲۰۲۲، از دو خانواده بدافزار توسعهیافته سفارشی SiennaPurple و SiennaBlue استفاده کرده است. MSTIC چهار نوع مرتبط با این خانوادهها را شناسایی کرد: BTLC_C.exe ، HolyRS.exe ، HolyLock.exe و BLTC.exe.

به گفته محققان، BTLC_C.exe در C++ نوشته شده است و به عنوان SiennaPurple طبقهبندی میشود، در حالی که بقیه به زبان برنامهنویسی متن باز Go نوشته شدهاند. آنها گفتند که همه گونهها به. exe برای هدف قرار دادن سیستمهای ویندوز کامپایل شدهاند.

مشخصاً BLTC_C.exe یک باجافزار پرتابل است که توسط این گروه ساخته شده که برای اولین بار در ژوئن ۲۰۲۱ دیده و شناسایی شده است. با این حال، ممکن است نسخه اولیه تلاشهای توسعه این گروه باشد، زیرا در مقایسه با همه انواع بدافزار در SiennaBlue دارای ویژگیهای زیاد و متعددی نیست.

بعداً در تکامل گروه، بین اکتبر ۲۰۲۱ و مه ۲۰۲۲، MSTIC مجموعهای از باجافزارهای جدید DEV-0530 را مشاهده کرد که در Go نوشته شده بودند و آنها را به عنوان گونههای SiennaBlue طبقهبندی کردند.

محققان مشاهده کردند، اگرچه فانکشنهای Go جدید به مرور زمان به انواع مختلف اضافه شده است، اما همه باجافزارهای خانواده SiennaBlue از فانکشنهای اصلی Go مشترک استفاده میکنند. به گفته محققان، این ویژگیها شامل گزینههای مختلف رمزگذاری، مبهمسازی استرینگ، مدیریت کلید عمومی و پشتیبانی از اینترنت و اینترانت است.

جدیدترین نوع

به گفته آنها، آخرین نوع باجافزاری که توسط این گروه استفاده میشود BTLC.exe است که محققان ازآوریل امسال در فضای سایبری مشاهده کردهاند.

به گفته محققان، اگر ServerBaseURL از دستگاه قابل دسترسی نباشد، BTLC.exe را میتوان برای اتصال به اشتراک شبکه با استفاده از نام کاربری پیش فرض، رمز عبور و URL اینترانت که در بدافزار کدگذاری شده است، پیکربندی کرد.

این بدافزار همچنین دارای مکانیزم پایداری است که در آن یک کار زمانبندیشده به نام lockertask را ایجاد یا حذف میکند که میتواند باجافزار را راهاندازی کند. به گفته آنها، هنگامی که بدافزار با موفقیت به عنوان یک ادمین راهاندازی شد، سعی میکند به سرور پیش فرض رمزگذاری شده در بدافزار متصل شود، سعی میکند یک کلید عمومی را در سرور C2 آپلود کند و همه فایلها را در درایو قربانی رمزگذاری نماید.

برچسب ها: BLTC.exe, BLTC, SiennaBlue, SiennaPurple, Andariel, DarkSeoul, PLUTONIUM, h0lyenc, MDSU, DEV-0530, H0lyGh0st, Onion, حملات باجافزاری, MSTIC, باجافزار, Golang, North Korea, Microsoft, بیتکوین , ransomware , کره شمالی, Cyber Security, حملات سایبری, مایکروسافت, امنیت سایبری, Cyber Attacks, Bitcoin, حمله سایبری