استفاده هکرها از کد مورس در حملات فیشینگ برای فرار از شناسایی

اخبار داغ فناوری اطلاعات و امنیت شبکه

مایکروسافت جزئیات یک کمپین مهندسی اجتماعی یک ساله را افشا کرده است که در آن اپراتورها به طور متوسط هر 37 روز یکبار مکانیسم های مبهم و رمزگذاری خود را تغییر می دهند. از جمله آن مکانیزم ها میتوان به بهره گیری و تکیه بر کد مورس، در راستای تلاش جهت پوشش دادن ردپای خود و برداشتن مخفیانه اطلاعات کاربری، اشاره کرد.

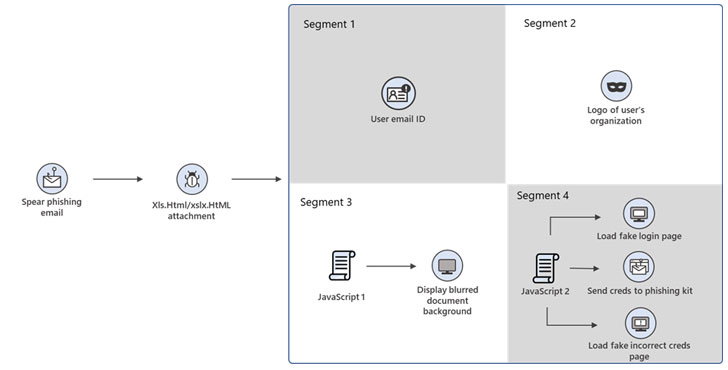

این حملات فیشینگ به شکل فریب های با مضامین پیش فاکتور و فاکتور انجام می شود که از معاملات تجاری مرتبط با مسائل مالی الگوبرداری می کنند و ایمیل های این حملات حاوی یک فایل HTML ("XLS.HTML") هستند. هدف نهایی این حملات فیشینگ، جمع آوری نام های کاربری و رمزهای عبور است که متعاقبا به عنوان نقطه ورود اولیه برای اقدامات نفوذ بعدی مورد استفاده قرار می گیرند.

مایکروسافت این پیوست را به "jigsaw puzzle" تشبیه نموده و خاطرنشان کرده است که بخش های جداگانه فایل HTML به گونه ای طراحی شده اند که به ظاهر بی ضرر به نظر برسند و از نرم افزارهای امنیتی اندپوینت عبور کنند، اما هنگامی که این بخش ها رمزگشایی و اسمبل می شوند، محتوای واقعی آن هویدا می شود. این شرکت هنوز هکرهایی که در پس این عملیات هستند را شناسایی نکرده است.

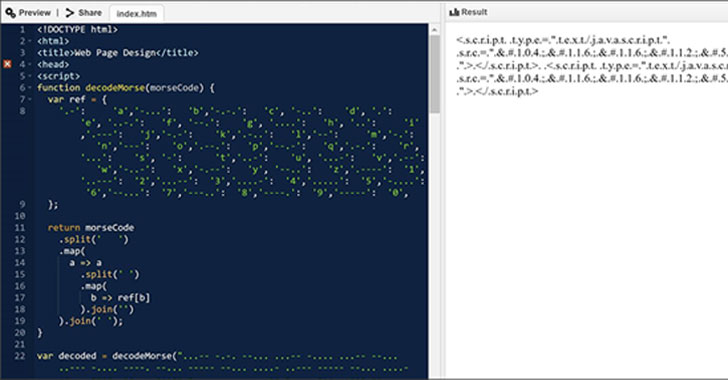

تیم اطلاعاتی Microsoft 365 Defender Threat Intelligence در تحلیلی گفته اند: "این کمپین فیشینگ نمونه ای از تهدید ایمیل مدرن است: پیچیده، فرّار و بدون وقفه در حال پیشرفت. پیوست HTML به چندین بخش تقسیم می شود، از جمله فایل های جاوا اسکریپت مورد استفاده برای سرقت گذرواژه ها، که سپس با استفاده از مکانیزم های مختلف رمزگذاری می شوند. این مهاجمان با استفاده از کد متنی ساده HTML و با استفاده از تکنیک های متعدد رمزگذاری، از جمله روشهای رمزگذاری قدیمی و غیر معمول مانند کد مورس، اقدام به پنهان کردن این بخش های حمله کرده اند.

با بازکردن پیوست، یک پنجره مرورگر باز می شود که دیالوگ باکس جعلی Microsoft Office 365 را در بالای یک فایل تار شده Excel نشان می دهد. دیالوگ باکس پیامی را نشان می دهد که از دریافت کنندگان آن می خواهد به دلایلی که ظاهراً دسترسی آنها به فایل Excel به پایان رسیده است، دوباره وارد سیستم شوند. در صورتی که کاربر رمز عبور را وارد کند، به فرد هشدار داده می شود که رمز عبور تایپ شده نادرست است، در حالی که بدافزار به شکل مخفیانه و در پس زمینه در حال جمع آوری اطلاعات است.

گفته می شود که این کمپین از زمان کشف آن در ژوئیه 2020، حداقل 10 بار تکرار شده است و مهاجمان به طور دوره ای روش های رمزگذاری خود را تغییر می دهد تا ماهیت مخرب پیوست HTML و بخش های مختلف حمله موجود در فایل را پنهان نگه دارند.

مایکروسافت اعلام کرد استفاده از کد مورس را در موج حملات ماه های فوریه و می سال 2021 شناسایی کرده است؛ در حالی که انواع دیگری از کیت فیشینگ پیدا شده است که قربانیان را به جای نمایش پیغام خطای جعلی، بعد از وارد کردن گذرواژه، به صفحه قانونی و اصلی Office 365 هدایت می کند.

محققان اعلام کرده اند: "حملات مبتنی بر ایمیل همچنان از راهکارهای جدیدی برای دور زدن راه حل های امنیتی ایمیل بهره میجویند. در مورد این کمپین فیشینگ، این اقدامات و راهکارها شامل استفاده از مکانیسم های مبهم سازی و رمزگذاری چند لایه برای انواع فایل های موجود مانند JavaScript است. مبهم سازی چند لایه ای در HTML نیز می تواند راه حل های امنیتی مرورگر را دور زده و از شناسایی شدن آن جلوگیری نماید".

برچسب ها: کد مورس, Morse Code, Microsoft Office 365, jigsaw puzzle, Microsoft Excel, Javascript, HTML, Email, cybersecurity, Social Engineering, مهندسی اجتماعی, phishing, ایمیل, فیشینگ, امنیت سایبری, Cyber Attacks, حمله سایبری