استفاده از فرمتهای آدرس IP غیر متعارف توسط بدافزار Emotet برای فرار از تشخیص

اخبار داغ فناوری اطلاعات و امنیت شبکه

کمپینهای مهندسی اجتماعی شامل استقرار باتنت بدافزار Emotet برای اولین بار با استفاده از فرمتهای آدرس IP «غیر متعارف» در تلاش برای دور زدن تشخیص توسط راهحلهای امنیتی، مشاهده شدهاند.

ایان کنفیک، تحلیلگر تهدید از Trend Micro، در گزارشی گفت: "این شامل استفاده از نمایشهای هگزادسیمال و اکتال از آدرس IP است که هنگام پردازش توسط سیستمعاملهای زیربنایی، به طور خودکار به نمایش چهار اعشاری نقطهگذاری شده تبدیل میشوند تا درخواست از سرورهای راه دور را آغاز نماید".

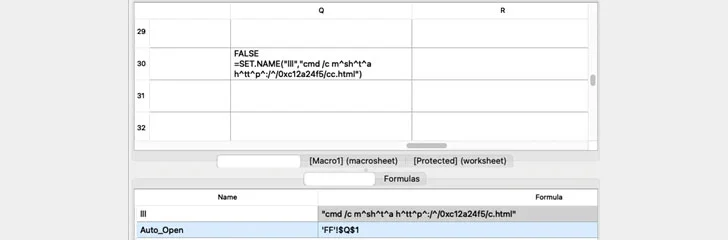

زنجیرههای آلودگی، مانند حملات قبلی مربوط به Emotet، با هدف فریب دادن کاربران در راستای فعال کردن ماکروهای داکیومنتها و خودکارسازی اجرای بدافزار است. در ویژگیای که مکرراً توسط عوامل مخرب برای ارائه بدافزار مورد سواستفاده قرار گرفته است، این داکیومنت از ماکروهای Excel 4.0 استفاده میکند.

پس از فعال شدن، ماکرو یک URL را فراخوانی میکند که با carets مبهم شده است که با میزبانی که نمایش هگزادسیمال آدرس IP را در خود دارد (("h^tt^p^:/^/0xc12a24f5/cc.html") برای اجرای یک برنامه HTML (HTA) ) کد از هاست راه دور ترکیب میشود.

نوع دوم حمله فیشینگ از همان روش عملیاتی پیروی میکند، تنها تفاوت این است که آدرس IP اکنون در قالب هشتگانه به شکل ذیل کدگذاری شده است: "h^tt^p^:/^/0056.0151.0121.0114/c.html".

کنفیک گفت: «استفاده غیر متعارف از آدرسهای IP هگزادسیمال و هشتگانه ممکن است منجر به فرار از راهحلهای فعلی که وابسته به تطبیق الگو هستند، شود. تکنیکهای فرار مانند این را میتوان دال بر ادامه نوآوری مهاجمان برای خنثی کردن راهحلهای تشخیص مبتنی بر الگو در نظر گرفت.

این توسعه در بحبوحه فعالیت مجدد Emotet در اواخر سال گذشته میلادی و پس از یک وقفه ۱۰ ماهه در پی یک عملیات هماهنگ قانونی انجام شد. در دسامبر ۲۰۲۱، محققان شواهدی را کشف کردند که نشان میداد بدافزار تاکتیکهای خود را برای استقرار مستقیم Cobalt Strike Beaconها روی سیستمهای در معرض خطر تکامل میدهد.

این یافتهها همچنین زمانی به دست آمدهاند که مایکروسافت برنامههای خود را برای غیرفعال کردن ماکروهای Excel 4.0 (XLM) بهطور پیشفرض برای محافظت از مشتریان در برابر تهدیدات امنیتی اعلام نموده است. این شرکت هفته گذشته اعلام کرد: "این تغییرات اکنون به صورت پیشفرض روی ماکروهای Excel 4.0 (XLM) است که در اکسل (Build 16.0.14427.10000) غیرفعال شده است".

برچسب ها: غیر متعارف, Macro, Octal, اکتال, XLM, هگزادسیمال, آدرس IP, HTA, carets, ماکرو, باتنت, Cobalt Strike Beacon, Excel, Cobalt Strike, emotet, HTML, cybersecurity, Social Engineering, IP Address, مهندسی اجتماعی, malware, Botnet, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری